Hablábamos el otro día de cómo la Snap Store se va a poner un poco más seria con la prevención del malware y toca ampliar un poco la perspectiva, porque el mal ware se puede dar donde menos te lo esperas. Esta vez le ha tocado a la KDE Store, la tienda de «complementos» de KDE Plasma y aunque no se trata de un suceso para nada común, puede pasar. Hablemos de seguridad, pues.

Lo cierto es que es que de tanto en cuando se lee por ahí de vulnerabilidades en Linux, de los métodos de explotación y tal, y si casi nunca nos hacemos eco de esas noticias es por algo: por lo general, es complicado que estas amenazas tengan un efecto considerable en los usuarios, por la serie de elementos y circunstancias que deben coincidir para ello; y la gran mayoría de las veces, cuando se da a conocer el problema, ya se están enviando los parches que lo solucionan.

Para entenderlo más fácilmente, sería como hacer una noticia por cada parche para agujeros de seguridad considerados como críticos de los que se incluyen en cada actualización de una aplicación -este es el pan de cada día en el desarrollo de los navegadores web- o sistema. En mi opinión, no merece la pena perder el tiempo con esas cosas: es preferible repetir de vez en cuando la tradicional lista de buenas prácticas (mantener el software actualizado, no instalar nada raro de fuentes no fiables, etc).

Las excepciones son estos casos. Casos como el mencionado de la Snap Store, en el que se les coló software de minado de criptomonedas en segundo plano, como el del malware en los repositorios de Arch Linux de hace unos años, también con el mismo perfil de software malicioso (sí, un minero oculto es malware). O como este que nos ocupa, mucho más serio en mi opinión, aun cuando no se puede categorizar de la misma manera.

Según cuenta un usuario en Reddit, procedió a instalar un tema global de Plasma (estos incluyen un montón de cosas: tema del escritorio, de las aplicaciones, colores, wallpapers, pantallas de bienvenida y más elementos) cuando le apareció un diálogo pidiendo su contraseña de administrador. Fue entonces cuando le olió mal el asunto y canceló la instalación, pero para ese entonces ya se había borrado todos sus datos de usuario: «Todas las unidades montadas bajo de mi usuario habían desaparecido, hasta 0 bytes, juegos, configuraciones, datos del navegador, carpeta de inicio, todo había desaparecido», explica.

Por lo que cuenta, la instalación de este tema habría ejecutado un script con el comando «rm -rf» (un borrador recursivo) que le limpió el almacenamiento al que tenía acceso (por lo general, todo menos la raíz y sus directorios base) y se pregunta, obviamente, qué habría sucedido de poner su contraseña y darle vía libre al mismo. Si lo que le pasó a este usuario (ojo: casa 4.000 descargas tenia este tema, así que a saber cuántos se vieron afectados) hubiese sido premeditado, estaríamos hablando de malware de la vieja escuela, del que no quiere robarte nada, sino amargarte la existencia destruyendo tu sistema o, como ha sido el caso, tus datos.

Pero no fue así. Como es normal, el tema ha generado revuelo y varios desarrolladores de KDE han salido a dar explicaciones. Así, David Edmundson comenta en su blog que este tema, el cual fue eliminado de la KDE Store, no era software malicioso como tal: su autor cometió un error en el código. El error concreto no se detalla, pero es fácil imaginar que se lió con lo que debía ser el borrado del tema o algo similar. Ahora bien, no es excusa porque la faena que le hizo al tipo es tremenda.

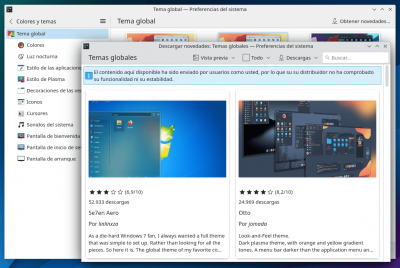

Edmundson expone el problema específico y sus pormenores, apunta hacia la advertencia que aparece cada vez que alguien quiere instalar algo desde la KDE Store (se suele hacer directamente desde las aplicaciones del sistema, por ejemplo, a través de «Preferencias del sistema > Aspecto y estilo > Colores y temas > Tema global > Obtener novedades…»; y así con otras complementos, como los widgets del escritorio); habla de las expectativas de seguridad realistas al instalar cosas y, claro de qué pueden hacer mejor para evitar estos problema…

A todo esto, un apunte adicional: es normal que muchos temas globales pidan la contraseña de administrador porque pueden tener la opción de instalarse para todos los usuarios del sistema, o porque se meten tan adentro de la personalización que tocan elementos que precisan de permisos para ser modificados. La cuestión es que, como como he mencionado y menciona Edmundson, si bien hay que poner más medidas para que estas cosas no pasen, también lo tiene que hacer el usuario por su parte, con lo también mencionado: las buenas prácticas.

En este caso, aplicar unas buenas prácticas habría sido revisar los comentarios de este tema, probarlo en un entorno seguro (una máquina virtual, un usuario de pruebas…) y, de tener los conocimientos, revisar el paquete y sus contenidos, además de, por supuesto, tener implantado un buen sistema de copias de seguridad. Pero seamos honestos: ¿quien hace tanto rollo para probar un tema de Plasma que además se consigue a través del propio escritorio? Ya te lo digo yo: nadie.

Pero nadie. Ni siquiera el que hizo el tema se molestó en comprobarlo, antes de subirlo, que ya tiene delito. Por suerte, cabe repetir, no es algo que suela pasar habitualmente. Lo cual no le quita responsabilidad ni al autor de tamaño descalabro, ni a la KDE Store, ya que estamos, por más advertencias que se den. Es clamoroso que no se pongan medidas que prevengan estas situaciones, a pesar de que la seguridad total no exista. Un mensajito de alerta es poca cosa.

Por cierto, formatos como Snap y Flatpak (Edmundson pone de ejemplo a Flatpak) pueden ayudar en este terreno, aunque la supervisión del usuario seguirá siendo necesaria para optimizar la seguridad. Y es que de seguridad va la historia.

Este es un caso aislado, pero también es una buena muestra de que la seguridad tiene más de un cara. No todo es cibercrimen. A ver quién no prefiere que se le cuele un minero que lo único que hace es quitarle un poco de procesador, a que le borren los datos. En ambos casos, però, la seguridad ha fallado… y estamos a expensas de esos fallos en múltiples ámbitos: en el mismo sistema, las aplicaciones, nuestra actividad…

Así que, he aquí una buena práctica elemental por definición: copias de seguridad, siempre. Claro que, visto lo visto, tendremos que repasar el resto un día de estos.

Para terminar, un apunte para los curiosos: lo más probable es que, de haber introducido el usuario siniestrado su contraseña de administrador, no hubiese pasado nada, porque las distribuciones modernas suelen tener seguros contra acciones de ese tipo. Si alguien quiere comprobarlo, eso sí, que lo haga con las debidas precauciones.

www.muylinux.com

www.muylinux.com

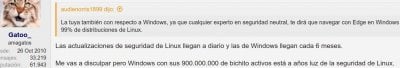

Linux es muy seguro. ¡Ñeeeeeeeeeeeeee!. No tuvieron acceso a root, pero le borraron todos los directorios disponibles, donde la mayoría guarda lo importante. No en cosas del sistema.

Fue un fallo al subir ese tema a la store. Pero como veis los fanáticos de gnu/linux. Vuestros sistemas son inseguros. Os cuelan cosa en un repo oficial y os joroban la vida.

Lo cierto es que es que de tanto en cuando se lee por ahí de vulnerabilidades en Linux, de los métodos de explotación y tal, y si casi nunca nos hacemos eco de esas noticias es por algo: por lo general, es complicado que estas amenazas tengan un efecto considerable en los usuarios, por la serie de elementos y circunstancias que deben coincidir para ello; y la gran mayoría de las veces, cuando se da a conocer el problema, ya se están enviando los parches que lo solucionan.

Para entenderlo más fácilmente, sería como hacer una noticia por cada parche para agujeros de seguridad considerados como críticos de los que se incluyen en cada actualización de una aplicación -este es el pan de cada día en el desarrollo de los navegadores web- o sistema. En mi opinión, no merece la pena perder el tiempo con esas cosas: es preferible repetir de vez en cuando la tradicional lista de buenas prácticas (mantener el software actualizado, no instalar nada raro de fuentes no fiables, etc).

Las excepciones son estos casos. Casos como el mencionado de la Snap Store, en el que se les coló software de minado de criptomonedas en segundo plano, como el del malware en los repositorios de Arch Linux de hace unos años, también con el mismo perfil de software malicioso (sí, un minero oculto es malware). O como este que nos ocupa, mucho más serio en mi opinión, aun cuando no se puede categorizar de la misma manera.

Según cuenta un usuario en Reddit, procedió a instalar un tema global de Plasma (estos incluyen un montón de cosas: tema del escritorio, de las aplicaciones, colores, wallpapers, pantallas de bienvenida y más elementos) cuando le apareció un diálogo pidiendo su contraseña de administrador. Fue entonces cuando le olió mal el asunto y canceló la instalación, pero para ese entonces ya se había borrado todos sus datos de usuario: «Todas las unidades montadas bajo de mi usuario habían desaparecido, hasta 0 bytes, juegos, configuraciones, datos del navegador, carpeta de inicio, todo había desaparecido», explica.

Por lo que cuenta, la instalación de este tema habría ejecutado un script con el comando «rm -rf» (un borrador recursivo) que le limpió el almacenamiento al que tenía acceso (por lo general, todo menos la raíz y sus directorios base) y se pregunta, obviamente, qué habría sucedido de poner su contraseña y darle vía libre al mismo. Si lo que le pasó a este usuario (ojo: casa 4.000 descargas tenia este tema, así que a saber cuántos se vieron afectados) hubiese sido premeditado, estaríamos hablando de malware de la vieja escuela, del que no quiere robarte nada, sino amargarte la existencia destruyendo tu sistema o, como ha sido el caso, tus datos.

Pero no fue así. Como es normal, el tema ha generado revuelo y varios desarrolladores de KDE han salido a dar explicaciones. Así, David Edmundson comenta en su blog que este tema, el cual fue eliminado de la KDE Store, no era software malicioso como tal: su autor cometió un error en el código. El error concreto no se detalla, pero es fácil imaginar que se lió con lo que debía ser el borrado del tema o algo similar. Ahora bien, no es excusa porque la faena que le hizo al tipo es tremenda.

Edmundson expone el problema específico y sus pormenores, apunta hacia la advertencia que aparece cada vez que alguien quiere instalar algo desde la KDE Store (se suele hacer directamente desde las aplicaciones del sistema, por ejemplo, a través de «Preferencias del sistema > Aspecto y estilo > Colores y temas > Tema global > Obtener novedades…»; y así con otras complementos, como los widgets del escritorio); habla de las expectativas de seguridad realistas al instalar cosas y, claro de qué pueden hacer mejor para evitar estos problema…

A todo esto, un apunte adicional: es normal que muchos temas globales pidan la contraseña de administrador porque pueden tener la opción de instalarse para todos los usuarios del sistema, o porque se meten tan adentro de la personalización que tocan elementos que precisan de permisos para ser modificados. La cuestión es que, como como he mencionado y menciona Edmundson, si bien hay que poner más medidas para que estas cosas no pasen, también lo tiene que hacer el usuario por su parte, con lo también mencionado: las buenas prácticas.

En este caso, aplicar unas buenas prácticas habría sido revisar los comentarios de este tema, probarlo en un entorno seguro (una máquina virtual, un usuario de pruebas…) y, de tener los conocimientos, revisar el paquete y sus contenidos, además de, por supuesto, tener implantado un buen sistema de copias de seguridad. Pero seamos honestos: ¿quien hace tanto rollo para probar un tema de Plasma que además se consigue a través del propio escritorio? Ya te lo digo yo: nadie.

Pero nadie. Ni siquiera el que hizo el tema se molestó en comprobarlo, antes de subirlo, que ya tiene delito. Por suerte, cabe repetir, no es algo que suela pasar habitualmente. Lo cual no le quita responsabilidad ni al autor de tamaño descalabro, ni a la KDE Store, ya que estamos, por más advertencias que se den. Es clamoroso que no se pongan medidas que prevengan estas situaciones, a pesar de que la seguridad total no exista. Un mensajito de alerta es poca cosa.

Por cierto, formatos como Snap y Flatpak (Edmundson pone de ejemplo a Flatpak) pueden ayudar en este terreno, aunque la supervisión del usuario seguirá siendo necesaria para optimizar la seguridad. Y es que de seguridad va la historia.

Este es un caso aislado, pero también es una buena muestra de que la seguridad tiene más de un cara. No todo es cibercrimen. A ver quién no prefiere que se le cuele un minero que lo único que hace es quitarle un poco de procesador, a que le borren los datos. En ambos casos, però, la seguridad ha fallado… y estamos a expensas de esos fallos en múltiples ámbitos: en el mismo sistema, las aplicaciones, nuestra actividad…

Así que, he aquí una buena práctica elemental por definición: copias de seguridad, siempre. Claro que, visto lo visto, tendremos que repasar el resto un día de estos.

Para terminar, un apunte para los curiosos: lo más probable es que, de haber introducido el usuario siniestrado su contraseña de administrador, no hubiese pasado nada, porque las distribuciones modernas suelen tener seguros contra acciones de ese tipo. Si alguien quiere comprobarlo, eso sí, que lo haga con las debidas precauciones.

"Malware" en la KDE Store, el "tema" de la seguridad y sus múltiples caras - MuyLinux

El de hoy es un caso aislado, pero también es una buena muestra de que la seguridad tiene más de un cara y todas son sensibles.

Linux es muy seguro. ¡Ñeeeeeeeeeeeeee!. No tuvieron acceso a root, pero le borraron todos los directorios disponibles, donde la mayoría guarda lo importante. No en cosas del sistema.

Fue un fallo al subir ese tema a la store. Pero como veis los fanáticos de gnu/linux. Vuestros sistemas son inseguros. Os cuelan cosa en un repo oficial y os joroban la vida.