Rory B Bellows

Madmaxista

- Desde

- 12 May 2009

- Mensajes

- 1.693

- Reputación

- 9.917

Whatsapp, Telegram, iOS, Android...

Twitter

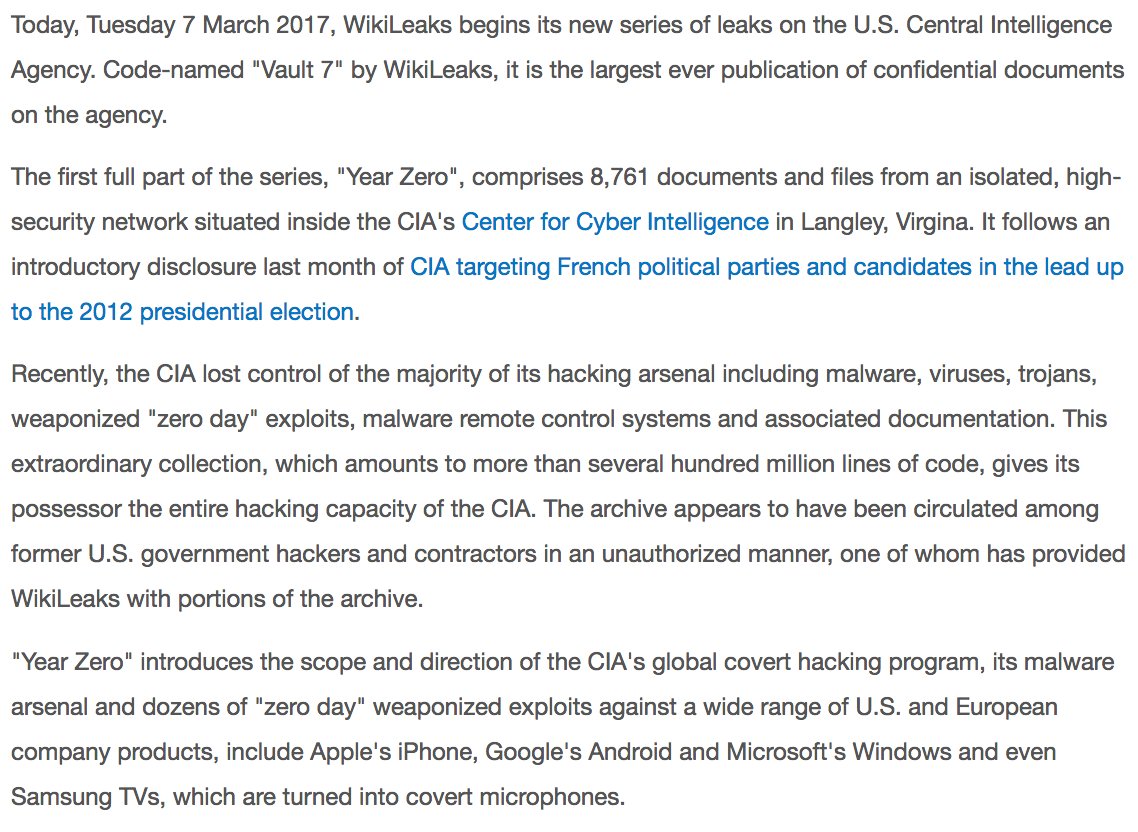

Toda la info: wikileaks.org/ciav7p1/

Y siguen tirando de la manta: WikiLeaks (@wikileaks) on Twitter

ENCRYPTED RELEASE Use a 'torrent' downloader on: https://file.wikileaks.org/torrent/WikiLeaks-Year-Zero-2017-v1.7z.torrent … And '7z' to decrypt. Passphrase will be made public at Tue 9am ET.

Toda la info: wikileaks.org/ciav7p1/

Y siguen tirando de la manta: WikiLeaks (@wikileaks) on Twitter