Divad

Madmaxista

- Desde

- 15 Dic 2010

- Mensajes

- 12.318

- Reputación

- 16.054

Cifrado QWERTY (fase final). Basado en criptografía simétrica.

(07/03/12) Se ha añadido texto largo para descifrar.

(08/03/12) Se realiza manual + solución del anterior cifrado.

Si eres consciente del Gran Hermano en el que vivimos todos sáltate los link y baja directamente al ejemplo.

El cifrado que veréis más abajo también es aplicable para:

AZERTY, QWERTZ, HCESAR y Teclado Dvorak

Imagen teclado QWERTY (Español)

Además de estar presente en todos los smartphone :Aplauso:

Imagen teclado QWERTY smartphone

Hay que tener en cuenta que en los smartphone no está la "Ñ". Basta con saber que después de la "L" y anterior a la "A" va la "Ñ" y debajo o encima de la "P" va la "Ñ".

Teclado QWERTY estándar tampoco tiene la Ñ.

Nuestro querido gran hermano vela por nosotros las 24h del día y los 365 días del año. Con llevar el móvil encima ya saben a donde vas, que sitios frecuentas, cuales son tus gustos,... el uso de las tarjetas de crédito también les ayuda a saber que consumes además de saber cuanto dinero mueves.

Google espía a usuarios de iPhone con el fin de mejorar sus ventas en publicidad

¿Facebook espía los SMS de sus usuarios móviles?

GOOGLE, EL ESPIA NUESTRO DE CADA DIA | DESPERTARES – La revolución pacífica

Último día para borrar tu historial de búsqueda - Identi

Pagar con el móvil ya es una realidad. Deia. Noticias de Bizkaia.. (olvídese de sus tarjetas de crédito y papeles!!)

No hay duda de que somos ganado y nuestro DNI junto con nuestra CC representa el valor de dicho ganado.

Para el año que viene la novedad sera el chip implantado. Aunque de novedad no tiene nada.

Conoce, Piensa y Actúa ..con libertad: USA OBLIGATORIO USO CHIP

Terra Mobile EE.UU. - Chips implantados en humanos permiten administrar medicamentos regularmente (OJITO! Administrar medicamentos mediante el chip que corre por dentro)

El ganado tendrá por ley la implantación del gran hermano en nuestro interior. Seguramente así aprenderemos a obedecer a la primera y sin rechistar. Sino te mandan la señal DELETE y para el hoyo.

Por mucho que nos monitoricen y quieran saber en cada momento que hacemos y que decimos podemos hacer que pierdan el control con solo cifrar lo que decimos. Ya sea importante o una tontería. La idea está en que cada grupo de personas creen su propio código de comunicación de manera sencilla y difícil para "ellos" de querer saber el contenido del mensaje.

Está claro que para un sector determinado esta idea de comunicarse les va a venir de lujo eso si no lo están haciendo desde hace tiempo.

Con los tiempos que corren y se avecinan... más nos vale escribir sobre seguro eso si uno prefiere podrirse en su casa o bajo un puente por no organizarse con los amigos (principalmente) y vecinos.

Lo mejor del cifrado es que es infinito. Cada símbolo puede tener el valor que cada grupo de personas le desee dar y solo la otra persona que tenga la chuleta "código" sabrá como descifrarlo.

¿Sería capaz el gran hermano de descifrar miles de mensajes cifrados?

NO. Tras la última "mejora" por así decirlo ya lo hace imposible.

Vamos al grano.

El cifrado QWERTY se basa en la sustitución de las letras según el valor de los símbolos. El valor que se le quiera dar a cada símbolo será único para cada grupo de personas. Hay que tener en cuenta y aplicar el segundo, tercero,... cifrado mediante un símbolo para así hacerlo indescifrable.

Ejemplo

Texto: HOLA~

Cifrado: JPÑS~

Invertido: ~SÑPJ

2 Cifrado: ~XSÑL

3 Cifrado: ~MWLO

4 Cifrado: ~VYHE

El descifrado como es lógico empezaría por ~VYHE

¿Cómo se ha cifrado?

¿Para descifrarlo?

¿Qué símbolos se pueden usar?

¿Qué símbolo es más importante?

Cada grupo de personas le dará la importancia que quiera a cada símbolo. Cada símbolo ha de respetar el valor de otro mediante reglas.

¿Pueden haber más símbolos en una misma frase?

¿Cómo saber que símbolo predomina sobre otro?

Solo hay que marcar que símbolo es absoluto y por lo tanto será lo primero a realizar para comenzar a descifrar según la pauta que tenga marcada.

¿Que diferentes ideas hay para cifrar el mensaje?

¡¿Tengo un jaleo con los símbolos y no me aclaro el orden para descifrarlo?!

¿Cómo cifrar las horas y fechas?

(Añadido 02/03/12)Aplicando numerología a las fechas para cifrar mensajes

(Añadido 02/03/12) Símbolo que añade vocales y consonantes al descifrado.

(Añadido 05/03/12) Los espacios pueden ser representados por una letra aleatoria

(Añadido 05/03/12) ¿Se puede cambiar de cifrado con cada mensaje cifrado que se reciba sin necesidad de reunirse cada X día o semana?

(Añadido 09/03/12) Disipando las dudas sobre el "One-Time Pad" OTP.

¿Puede un ordenador saber que faltan vocales/consonantes para descifrar un mensaje?

ienso::abajo:

ienso::abajo:

Otras preguntas

Se editará el post para ir añadiendo mejoras, dudas, lo que sea para hacerlo más completo.

(07/03/12) Se ha añadido texto largo para descifrar.

Añado el cifrado en dos formas distintas. En el excel ya tenéis una pequeña ayuda

Cifrado QWERTY en excel (se puede descargar)

El cifrado será publicado en el siguiente hilo de kriptopólis

Cifrado QWERTY | Kriptópolis

El inconveniente que hay es el admin. Los mensajes pasan una moderación y pueden pasar horas o casi dos días hasta que el admin modere el mensaje y se haga público.

Cifrado QWERTY en excel (se puede descargar)

Código:

ARKEEFBZMWLFJWTFMOGRUPSÑDUMGQGDYUXAHTÑJGYITKEKKVTETIAIBPEHAXYCUXFPYAMGQFUOTFRXLÑJPHQDIJAÑOXRVEEFBZMTLPBYMÑJGNNJHLPÑAHPTXITMGQXYTMPEUPIKPXQFRHJTZWSKMEFRREIRÑQKYXPTDLUKFXGWCQTMDKXVJUUNYHLFGOVHOYASÑXXRQLLCJYDWZGJEHÑMGQFUYMPRUHSKLJRPSJMEURYXPÑQPNJVPXFUMQQXVRGPGÑPLYXXBDYCÑMOQHEIONDMRPDIBNMHPPWNCPOITEHHKRDKTCJÑJÑJPWOBYXSJRPSJLMFAOPKCYYNTIOQWMMREUUSUPGHFRHJT•+RQDCJOCDWTYAFBZMKLFRNYVOUWÑMFGP-TWAQJYPSRIOTYNYNTUGACKNLBECVPOZCKXAIBUT•+STQQQMQSÑDVOXXHOBUXTVQLUXTTPNAXV-XKHDDTFGFDXSBEFXPÑBIQOOUJTONÑFTJOWTJPIVTPTCGXMXUXGUFRHATUANUCOCWSJYPP•DVZJPCQLPJAIDWMQMIBKVKNPJDTQHHDMUXGPUMCFMODPMCTDANQTRWQQEPZQPTAPZAYNOHXHD•+HCLQATTZJJZJNJVOQGNYXKHTCVHTYAS-MWVCDKXKAÑTSKXKAQLUJTEPIZPGEEÑMEJUUNY•+STQQEMQYÑDYOXXHTYUXTVQLUXTTPNJXK-XKÑMQTQDWRJWJGNYTTUTTLPÑUQHAXGVPSFGRUJÑJPEATLTSLFLRKJMISMISCDKXUFOTFKXKAQLUJT•XEÑXXKPBZXREXANYMEUDZLXPRTMTQYFYTCGJQEÑMOSXVATOYGTTMGNODYCNGXFCUKKCTTFXXXFJEXJAYNOHXHQRTIACDKXK•+NPNSTNEFGNYRLXYVZGJVYNYNEFFZTNLOFZXGQXNRKWTCKCMCKPBRYKUITKLXFMDLSNPFJÑJVJVQHEKGQPTAK-WGTWDQJYPSAIOXYNYNTUGAC•DOGDTÑTRKQÑUKXVTXBHRFYRIMEFPJTGJÑTWPTTQVMMCKOTDVCOVAWMDJVXNJTRNQNYHNAYSVJJHCAYJTUJYMIGQOLUKMVTFTQQFDDCWTÑFADSPFQPBHOOBSODJÑTIEPUATLTUMOCAKRGXRJXWJÑDAMLYGTVANBFBHCGQGDMMJNLBJFJPROLYVJUXATQASONADRFBNJSJSXSJERVNRKQCOFXFCOFBHXPKXITKJÑAQMTXGGXSJVPXYACÑNGTSGMTFDLTDMOGRDXKCDWOKVBQMAJLXVWMÑLFBNJETUXNYNCOPNDJKHTLFJJKTSLQPXJWEXXXHYMCÑFAAFXKVTLFHOUUMCQEJWDMQNPBUXCCXYRZMEFZWCBUITGEIOTQFMGHQPKXGQFYSCCPCTOKXÑÑTPTUOUYNETOEUNKJTGMRYJVBOLFJTUDLMIAQOLUKMº#¬El cifrado será publicado en el siguiente hilo de kriptopólis

Cifrado QWERTY | Kriptópolis

El inconveniente que hay es el admin. Los mensajes pasan una moderación y pueden pasar horas o casi dos días hasta que el admin modere el mensaje y se haga público.

(08/03/12) Se realiza manual + solución del anterior cifrado.

https://docs.google.com/spreadsheet/ccc?key=0ApinFp43FEUKdENHQjk1VU81Q0VrNV8tNC14MjVpbEE#gid=0

Si eres consciente del Gran Hermano en el que vivimos todos sáltate los link y baja directamente al ejemplo.

El teclado QWERTY es la distribución de teclado más común.Fue diseñado y patentado por Christopher Sholes en 1868 y vendido a Remington en 1873. Su nombre proviene de las primeras seis letras de su fila superior de teclas.

La distribución QWERTY no fue inventada para reducir la rapidez y en consecuencia evitar que la máquina se trabara, la realidad es totalmente diferente y se diseño con dos propósitos:

Lograr que las personas escribieran más rápido distribuyendo las letras de tal forma que se puedan usar las dos manos para escribir la mayoría de las palabras.

Evitar que los martillos de las letras chocaran entre ellas, en los primeros diseños.

Lograrlo tomó 6 años de pruebas y con ayuda de un estudio de frecuencia en el uso de letras preparado por Amos Densmore, profesor hermano de James Densmore, quien invirtió en el invento de Christopher Sholes . Fue después de modificar el orden que su invento se empezó a vender realmente.

Años más tarde Stan Liebowitz de la Universidad de Texas en Dallas y Stephen Margolis de la Universidad de California publicaron en 1990 (20 años) un artículo donde destruyen el mito del teclado QWERTY y esa otra idea equivocada que muchos tienen que la distribución Dvorak es mejor, más rápida y más efectiva. El texto se llama The Fable of Keys.

Se explica que en 1956 un estudio diseñado por los Servicios de Administración General de Estados Unidos determinaron que las personas que usaban QWERTY eran casi tan rápidos, o más rápidos, como aquellos que usan la distribución Dvorak, no hay necesidad de aprender otros sistema de distribución porque simplemente no vale la pena ni el esfuerzo.

En pocas palabras: la distribución QWERTY no fue pensada específicamente para escribir más lento y los teclados Dvorak no logran hacer escribir más rápido.[cita requerida]

En este teclado, según la técnica de mecanografía más difundida, en posición de reposo, cuatro dedos de cada mano se colocan sobre la fila central de teclas. Para poder encontrar esta posición sin tener que mirar el teclado, las teclas correspondientes a los dedos índice de cada mano (F y J) suelen tener algún rasgo distintivo al tacto.

Esta disposición de teclado se llevó a los ordenadores para desplazar más fácilmente a las máquinas de escribir en las oficinas. De esta forma, las personas encargadas de 'mecanografiar' documentos seguían sabiendo manejar los nuevos teclados informáticos.

El teclado QWERTY tiene versiones para diferentes lenguas. Hay países, como Alemania, que intercambian la tecla "Y" y la tecla "Z", con lo que se convierte en teclado QWERTZ. En Francia y Bélgica hay más cambios y las primeras 6 teclas alfabéticas tienen la secuencia AZERTY. En la disposición española e hispanoamericana se incluye la letra "Ñ".

El cifrado que veréis más abajo también es aplicable para:

AZERTY, QWERTZ, HCESAR y Teclado Dvorak

Imagen teclado QWERTY (Español)

Además de estar presente en todos los smartphone :Aplauso:

Imagen teclado QWERTY smartphone

Hay que tener en cuenta que en los smartphone no está la "Ñ". Basta con saber que después de la "L" y anterior a la "A" va la "Ñ" y debajo o encima de la "P" va la "Ñ".

Teclado QWERTY estándar tampoco tiene la Ñ.

Nuestro querido gran hermano vela por nosotros las 24h del día y los 365 días del año. Con llevar el móvil encima ya saben a donde vas, que sitios frecuentas, cuales son tus gustos,... el uso de las tarjetas de crédito también les ayuda a saber que consumes además de saber cuanto dinero mueves.

Google espía a usuarios de iPhone con el fin de mejorar sus ventas en publicidad

¿Facebook espía los SMS de sus usuarios móviles?

GOOGLE, EL ESPIA NUESTRO DE CADA DIA | DESPERTARES – La revolución pacífica

Último día para borrar tu historial de búsqueda - Identi

Pagar con el móvil ya es una realidad. Deia. Noticias de Bizkaia.. (olvídese de sus tarjetas de crédito y papeles!!)

No hay duda de que somos ganado y nuestro DNI junto con nuestra CC representa el valor de dicho ganado.

Para el año que viene la novedad sera el chip implantado. Aunque de novedad no tiene nada.

Conoce, Piensa y Actúa ..con libertad: USA OBLIGATORIO USO CHIP

Terra Mobile EE.UU. - Chips implantados en humanos permiten administrar medicamentos regularmente (OJITO! Administrar medicamentos mediante el chip que corre por dentro)

El ganado tendrá por ley la implantación del gran hermano en nuestro interior. Seguramente así aprenderemos a obedecer a la primera y sin rechistar. Sino te mandan la señal DELETE y para el hoyo.

Por mucho que nos monitoricen y quieran saber en cada momento que hacemos y que decimos podemos hacer que pierdan el control con solo cifrar lo que decimos. Ya sea importante o una tontería. La idea está en que cada grupo de personas creen su propio código de comunicación de manera sencilla y difícil para "ellos" de querer saber el contenido del mensaje.

Está claro que para un sector determinado esta idea de comunicarse les va a venir de lujo eso si no lo están haciendo desde hace tiempo.

Con los tiempos que corren y se avecinan... más nos vale escribir sobre seguro eso si uno prefiere podrirse en su casa o bajo un puente por no organizarse con los amigos (principalmente) y vecinos.

Lo mejor del cifrado es que es infinito. Cada símbolo puede tener el valor que cada grupo de personas le desee dar y solo la otra persona que tenga la chuleta "código" sabrá como descifrarlo.

¿Sería capaz el gran hermano de descifrar miles de mensajes cifrados?

NO. Tras la última "mejora" por así decirlo ya lo hace imposible.

Vamos al grano.

El cifrado QWERTY se basa en la sustitución de las letras según el valor de los símbolos. El valor que se le quiera dar a cada símbolo será único para cada grupo de personas. Hay que tener en cuenta y aplicar el segundo, tercero,... cifrado mediante un símbolo para así hacerlo indescifrable.

Ejemplo

Texto: HOLA~

Cifrado: JPÑS~

Invertido: ~SÑPJ

2 Cifrado: ~XSÑL

3 Cifrado: ~MWLO

4 Cifrado: ~VYHE

El descifrado como es lógico empezaría por ~VYHE

¿Cómo se ha cifrado?

1- Según el tiempo (fecha) +1 a la derecha e invertir la palabra (o frases).

2- Valor del símbolo (cada uno le dará el valor que desee y se descifra según la pauta marcada).

El texto nos llegará cifrado. Según el símbolo o símbolos que veamos sabremos en que nivel está cifrado y que pautas debemos seguir. En este caso está hasta el 4 nivel. El invertido no cuenta como cifrado.

El símbolo "~" => Cuantas veces se ha cifrado el texto y la pauta a seguir es la siguiente (después del invertido).

1 Cifrado

+1 a la derecha

Invertido

2 Cifrado

+1 abajo impar

+2 derecha par

3 Cifrado

+2 izquierda impar

+1 arriba par

4 Cifrado

+3 izquierda impar

+4 derecha par

2- Valor del símbolo (cada uno le dará el valor que desee y se descifra según la pauta marcada).

El texto nos llegará cifrado. Según el símbolo o símbolos que veamos sabremos en que nivel está cifrado y que pautas debemos seguir. En este caso está hasta el 4 nivel. El invertido no cuenta como cifrado.

El símbolo "~" => Cuantas veces se ha cifrado el texto y la pauta a seguir es la siguiente (después del invertido).

1 Cifrado

+1 a la derecha

Invertido

2 Cifrado

+1 abajo impar

+2 derecha par

3 Cifrado

+2 izquierda impar

+1 arriba par

4 Cifrado

+3 izquierda impar

+4 derecha par

Solo hay que invertir el orden y tendremos el mensaje. Para ello debemos de tener la chuleta "CÓDIGO" o tener una mente astuta. No haría falta tener chuleta, con solo saber hasta que nivel está cifrado y tener el mismo valor (ej: +1 derecha par e impar) ya tendríamos descifrado el mensaje.

Pulsando "Alt Gr" + tecla: º, 1, 2, 3, 4, 5, 6, `, +, ´, ç y (punto)

Resultado => \ | @ # ~ € ¬ [ ] { } …

Pulsando "shift" + tecla: º, 1, 2, 3, 4, 5, 6, 7, 8, 9, 0, ’, ¡, `, +, coma, punto, -, <

Resultado => ª ¡ “ • $ % & / ( ) = ? ¿ ^ * ¨ ; : _ >

Pulsando tecla

Resultado => º ‘ ¡ ` + ´ , . - <

Podemos usar también "Alt gr + r" = ® y "Alt gr + t" = ™ como nos venga en gana.

Harían un total de 45 símbolos para aplicar el valor que se le desee.

Hay más símbolos que no he añadido pero tampoco hace falta usarlos todos para cifrar un mensaje : : cada uno puede usar el que le convenga.

: cada uno puede usar el que le convenga.

Resultado => \ | @ # ~ € ¬ [ ] { } …

Pulsando "shift" + tecla: º, 1, 2, 3, 4, 5, 6, 7, 8, 9, 0, ’, ¡, `, +, coma, punto, -, <

Resultado => ª ¡ “ • $ % & / ( ) = ? ¿ ^ * ¨ ; : _ >

Pulsando tecla

Resultado => º ‘ ¡ ` + ´ , . - <

Podemos usar también "Alt gr + r" = ® y "Alt gr + t" = ™ como nos venga en gana.

Harían un total de 45 símbolos para aplicar el valor que se le desee.

Hay más símbolos que no he añadido pero tampoco hace falta usarlos todos para cifrar un mensaje :

: cada uno puede usar el que le convenga.

: cada uno puede usar el que le convenga.¿Qué símbolo es más importante?

Cada grupo de personas le dará la importancia que quiera a cada símbolo. Cada símbolo ha de respetar el valor de otro mediante reglas.

¿Pueden haber más símbolos en una misma frase?

Sí. A veces dos, tres, cuatro es mejor que uno. En el ejemplo sencillo solo hay un símbolo aunque siempre dependerá del valor que se le quiera dar a ese símbolo.

Se ha añadido el símbolo: ¬

Quedaría visto de la siguiente manera:

El símbolo "~" como ya hemos dicho anteriormente nos dice las veces que se ha cifrado el texto y la pauta que se ha seguido para obtener el texto original.

Con el símbolo "¬" le he dado el siguiente valor:

+ 5 izquierda impar

+ 2 abajo par

Valor Absoluto (VA)

Se ha añadido el símbolo: ¬

Quedaría visto de la siguiente manera:

5 cifrado: ~ÑEI¬Q

4 cifrado: ~GDE¬A

3 cifrado: ~FSW¬L

2 cifrado: ~DAQ¬K

Invertido: ~SÑP¬J

Cifrado: J¬PÑS~

Texto: H¬OLA~

5 cifrado: ~NNA¬C

4 cifrado: ~VYH¬E

3 cifrado: ~MWL¬O

2 cifrado: ~XSѬL

Invertido: ~SÑP¬J

Cifrado: J¬PÑS~

Texto: H¬OLA~

4 cifrado: ~GDE¬A

3 cifrado: ~FSW¬L

2 cifrado: ~DAQ¬K

Invertido: ~SÑP¬J

Cifrado: J¬PÑS~

Texto: H¬OLA~

5 cifrado: ~NNA¬C

4 cifrado: ~VYH¬E

3 cifrado: ~MWL¬O

2 cifrado: ~XSѬL

Invertido: ~SÑP¬J

Cifrado: J¬PÑS~

Texto: H¬OLA~

El símbolo "~" como ya hemos dicho anteriormente nos dice las veces que se ha cifrado el texto y la pauta que se ha seguido para obtener el texto original.

Con el símbolo "¬" le he dado el siguiente valor:

+ 5 izquierda impar

+ 2 abajo par

Valor Absoluto (VA)

¿Cómo saber que símbolo predomina sobre otro?

Solo hay que marcar que símbolo es absoluto y por lo tanto será lo primero a realizar para comenzar a descifrar según la pauta que tenga marcada.

¿Que diferentes ideas hay para cifrar el mensaje?

Mediante el tiempo (fecha: horas, días, semana, 1ª quincena, 2ª quincena, mes, bimensual,...) se puede aplicar los siguientes valores:

+X / invertido / derecha / izquierda / arriba / abajo

Ej: 01/03/12 => Primera quincena del mes impar = INVERTIDO

+X a la derecha

02/03/12 => Primera quincena del mes par = +X izquierda las tres primeras letras y +X derecha las tres siguientes siguiendo la secuencia.

(...)

No se necesita ningún símbolo. Para evitar sorpresas mejor empezar los mensajes poniendo la fecha DD/MM/AA + HH:MM y el mensaje cifrado. La otra persona ya sabrá que tendrá que tener como referencia.

Símbolo "a" => Letras pares +X arriba e impares +0 (no se hace nada)

Símbolo "b" => Cada tres letras +X izquierda y la quinta +X derecha.

Símbolo "c" => Desde la 7ª letra hasta la 14ª +X derecha par y +X izquierda impar

Símbolo "d" => Las últimas 15 letras +X arriba y +X izquierda

(...)

Mensajes en los símbolos

Símbolo "e" => Hay dinero

Símbolo "f" => Me quiere violar una tía buena

Símbolo "g" => Quemar chuleta (pasar a un patrón que tengáis de emergencia memorizado para el caso).

Símbolo "h" => Tenemos "fiesta"

Símbolo "i" => principio "ruido"

Símbolo "j" => final "ruido"

...

El ruido es añadir palabras sin sentido, o no. Depende de cada uno, ya que se le puede poner una pauta para descifrar. Para algunos será ruido pero para otros será otro mensaje :rolleye:

Se ha de recordar unas reglas de descifrado y para ello basta con seguir un orden:

1) Tiempo => ¿Qué representa la hora y la fecha del mensaje?

2) Símbolo absoluto => Reconocerlo.

3) Símbolo no absoluto => Será lo segundo a realizar en el caso de que en el cifrado tengamos un símbolo absoluto.

Dependiendo del código que le ponga cada uno en el tiempo puede estar por encima del símbolo absoluto. Ej:

Entre las 23:00h y la 01:00 si se recibe un mensaje se ha de descifrar de la siguiente manera (...), el valor absoluto sería el siguiente a seguir para descifrar el mensaje y de igual modo si hay otro símbolo.

+X / invertido / derecha / izquierda / arriba / abajo

Ej: 01/03/12 => Primera quincena del mes impar = INVERTIDO

+X a la derecha

02/03/12 => Primera quincena del mes par = +X izquierda las tres primeras letras y +X derecha las tres siguientes siguiendo la secuencia.

(...)

No se necesita ningún símbolo. Para evitar sorpresas mejor empezar los mensajes poniendo la fecha DD/MM/AA + HH:MM y el mensaje cifrado. La otra persona ya sabrá que tendrá que tener como referencia.

Símbolo "a" => Letras pares +X arriba e impares +0 (no se hace nada)

Símbolo "b" => Cada tres letras +X izquierda y la quinta +X derecha.

Símbolo "c" => Desde la 7ª letra hasta la 14ª +X derecha par y +X izquierda impar

Símbolo "d" => Las últimas 15 letras +X arriba y +X izquierda

(...)

Mensajes en los símbolos

Símbolo "e" => Hay dinero

Símbolo "f" => Me quiere violar una tía buena

Símbolo "g" => Quemar chuleta (pasar a un patrón que tengáis de emergencia memorizado para el caso).

Símbolo "h" => Tenemos "fiesta"

Símbolo "i" => principio "ruido"

Símbolo "j" => final "ruido"

...

El ruido es añadir palabras sin sentido, o no. Depende de cada uno, ya que se le puede poner una pauta para descifrar. Para algunos será ruido pero para otros será otro mensaje :rolleye:

Se ha de recordar unas reglas de descifrado y para ello basta con seguir un orden:

1) Tiempo => ¿Qué representa la hora y la fecha del mensaje?

2) Símbolo absoluto => Reconocerlo.

3) Símbolo no absoluto => Será lo segundo a realizar en el caso de que en el cifrado tengamos un símbolo absoluto.

Dependiendo del código que le ponga cada uno en el tiempo puede estar por encima del símbolo absoluto. Ej:

Entre las 23:00h y la 01:00 si se recibe un mensaje se ha de descifrar de la siguiente manera (...), el valor absoluto sería el siguiente a seguir para descifrar el mensaje y de igual modo si hay otro símbolo.

¡¿Tengo un jaleo con los símbolos y no me aclaro el orden para descifrarlo?!

Seguro que cada uno puede hacer su manera propia de encadenar los símbolos para descifrarlo en un orden sin tener que volverse loco.

Aquí varias ideas:

Los símbolos que se vayan a usar ponerlos en un orden según la importancia que se desee.

Los símbolos por "Alt Gr" predominan sobre los símbolos pulsados con "shift" y los que ya están definidos sin tener que pulsar otra tecla. El orden que se le quiera dar dependerá de cada uno.

Pulsando "alt gr" + º => \

Pulsando "alt gr" + 1 => |

"\" predomina sobre "|"

Aquí varias ideas:

Pulsando "Alt Gr" + tecla: º, 1, 2, 3, 4, 5, 6, `, +, ´, ç y (punto)

Resultado => \ | @ # ~ € ¬ [ ] { } …

Pulsando "shift" + tecla: º, 1, 2, 3, 4, 5, 6, 7, 8, 9, 0, ’, ¡, `, +, coma, punto, -, <

Resultado => ª ¡ “ • $ % & / ( ) = ? ¿ ^ * ¨ ; : _ >

Pulsando tecla

Resultado => º ‘ ¡ ` + ´ , . - <

Resultado => \ | @ # ~ € ¬ [ ] { } …

Pulsando "shift" + tecla: º, 1, 2, 3, 4, 5, 6, 7, 8, 9, 0, ’, ¡, `, +, coma, punto, -, <

Resultado => ª ¡ “ • $ % & / ( ) = ? ¿ ^ * ¨ ; : _ >

Pulsando tecla

Resultado => º ‘ ¡ ` + ´ , . - <

Los símbolos que se vayan a usar ponerlos en un orden según la importancia que se desee.

Los símbolos por "Alt Gr" predominan sobre los símbolos pulsados con "shift" y los que ya están definidos sin tener que pulsar otra tecla. El orden que se le quiera dar dependerá de cada uno.

Pulsando "alt gr" + º => \

Pulsando "alt gr" + 1 => |

"\" predomina sobre "|"

¿Cómo cifrar las horas y fechas?

Hay que convertir las horas y fechas en números romanos.

17:40

XVIIhIVm (la "h" y la "m" se cifran según el patrón se esté siguiendo al igual que los números romanos sí no hay un patrón a seguir)

Mediante los símbolos se puede hacer un patrón para cifrar la hora y los minutos.

Ej:

Horas => ª => +3 a la derecha

Minutos => º => +3 a la izquierda

Si las horas tienen un cifrado diferente ya lo veríamos al descifrar el texto. Veríamos que unas letras quedarían sin resolverse. El símbolo que represente la hora y minuto pueden estar en cualquier lugar y no interfiere sobre ninguna otra letra.

02/03/12

IIdIIImXII

Seguir el mismo proceso con las horas. Excluiría el año por ser innecesario a menos que estemos a un mes de pasar al año siguiente aunque tampoco sería necesario (porque sería obvio).

17:40

XVIIhIVm (la "h" y la "m" se cifran según el patrón se esté siguiendo al igual que los números romanos sí no hay un patrón a seguir)

Mediante los símbolos se puede hacer un patrón para cifrar la hora y los minutos.

Ej:

Horas => ª => +3 a la derecha

Minutos => º => +3 a la izquierda

Si las horas tienen un cifrado diferente ya lo veríamos al descifrar el texto. Veríamos que unas letras quedarían sin resolverse. El símbolo que represente la hora y minuto pueden estar en cualquier lugar y no interfiere sobre ninguna otra letra.

02/03/12

IIdIIImXII

Seguir el mismo proceso con las horas. Excluiría el año por ser innecesario a menos que estemos a un mes de pasar al año siguiente aunque tampoco sería necesario (porque sería obvio).

(Añadido 02/03/12)Aplicando numerología a las fechas para cifrar mensajes

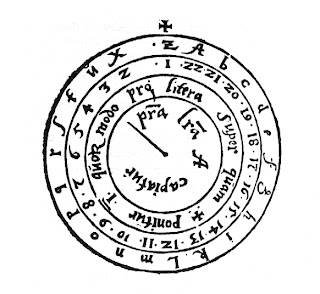

Esto se ha sacado de nuestros amigos los masones.

He realizado hasta el 31 de mayo.

El mayor número sumando los números es el 29/09/2012 = 25 y el menor 01/01/2012 = 7.

La relación que se le quiera dar ya dependerá de uno mismo.

He realizado hasta el 31 de mayo.

El mayor número sumando los números es el 29/09/2012 = 25 y el menor 01/01/2012 = 7.

La relación que se le quiera dar ya dependerá de uno mismo.

(Añadido 02/03/12) Símbolo que añade vocales y consonantes al descifrado.

Añade las vocales o consonantes en el cifrado. Se suprimen para evitar que el "ordenador" forme palabras. El símbolo también puede decir como se debe descifrar o solo decir que faltan todas las "a" o consonante "x".

Es decir: tienes un texto cifrado. Al texto hay que añadir las vocales/consonantes tras el descifrado ya sea según el valor del mismo símbolo u otro o según el tiempo.

Es decir: tienes un texto cifrado. Al texto hay que añadir las vocales/consonantes tras el descifrado ya sea según el valor del mismo símbolo u otro o según el tiempo.

(Añadido 05/03/12) Los espacios pueden ser representados por una letra aleatoria

El cifrado puede tener espacios representados con cualquier letra aleatoria. De esta manera el mensaje no se leerá de un tirón una vez descifrado, sino que habría que omitir/saltarse las letras aleatorias para leer correctamente el mensaje.

No hace falta que siga las pautas de cifrado, son letras de relleno representando espacios, comas y puntos.

No hace falta que siga las pautas de cifrado, son letras de relleno representando espacios, comas y puntos.

(Añadido 05/03/12) ¿Se puede cambiar de cifrado con cada mensaje cifrado que se reciba sin necesidad de reunirse cada X día o semana?

Sí. Basta con indicar la pauta a seguir para descifrar el siguiente mensaje cifrado que se reciba.

Emisor manda el mensaje cifrado (información + descifrado) al receptor. El receptor ya sabe como descifrar la información y descifra también el descifrado para el posterior mensaje.

Emisor manda el mensaje cifrado (información + descifrado) al receptor. El receptor ya sabe como descifrar la información y descifra también el descifrado para el posterior mensaje.

(Añadido 09/03/12) Disipando las dudas sobre el "One-Time Pad" OTP.

Para cambiar de cifrado sin necesidad de reunirse:

- Seguir patrón según: días pares e impares, semana, 1ª quincena, 2ª quincena, mes,...

- Usar la numerología: 09/03/12 = 9+3+1+2=15; Descifrar según el patrón número 15. Descifrar 1 arriba y 5 izquierda. 1+5=6 derecha.

- En el mismo cifrado añadir la combinación de como se descifrará el siguiente.

¿Te has parado a pensar la cantidad de símbolos que se pueden aplicar?

Solo se necesita un símbolo para lo siguiente:

izquierda => \

derecha => @

arriba => #

abajo => ~

invertido => €

Los números quedan cifrados en números romanos.

Original + símbolos: IV\II#I\€

Cifrado +3 izq: TZ\TT#T\€

Se puede añadir el símbolo (menos) y tener que hacer una operación con los símbolos romanos para tener el resultado de como cifrar el siguiente mensaje. Ej:

* => Valor = - (menos)

Cifrado +3 IZQ: ZTT*TZ\Z*TTT#TZ\€

Original + símbolos: VII*IV\V*III#V*IV\€

Resultado del cifrado: +3 IZQUIERDA +2 ARRIBA +1 IZQUIERDA INVERTIDO

El cifrado para saber como será el siguiente puede ser cifrado tan complejo como uno quiera. De manera que nunca quedaría expuesto y con usarla un par de veces ya nos acordaríamos mentalmente. En el mensaje habría mínimo dos cifrados diferentes.

¿Cómo van a saber que símbolo representa a izquierda, derecha, abajo, arriba e invertido?

ienso:

ienso: :no:

:no:

¿Se puede cambiar el orden de los símbolos o cambiarlos por otros?

Sí. Basta con seguir un patrón preestablecido mediante el tiempo o numerología y sino, comunicarlo mediante el mismo mensaje cifrado más seguro.

Ej:

Según el tiempo: La 2ª quincena de cada mes el patrón del cifrado cambia de la siguiente manera:

izquierda => ª

derecha => !

arriba => "

abajo => ·

invertido => $

o

izquierda => @

derecha => \

arriba => €

abajo => #

invertido => ~

- Seguir patrón según: días pares e impares, semana, 1ª quincena, 2ª quincena, mes,...

- Usar la numerología: 09/03/12 = 9+3+1+2=15; Descifrar según el patrón número 15. Descifrar 1 arriba y 5 izquierda. 1+5=6 derecha.

- En el mismo cifrado añadir la combinación de como se descifrará el siguiente.

¿Te has parado a pensar la cantidad de símbolos que se pueden aplicar?

Solo se necesita un símbolo para lo siguiente:

izquierda => \

derecha => @

arriba => #

abajo => ~

invertido => €

Los números quedan cifrados en números romanos.

Original + símbolos: IV\II#I\€

Cifrado +3 izq: TZ\TT#T\€

Se puede añadir el símbolo (menos) y tener que hacer una operación con los símbolos romanos para tener el resultado de como cifrar el siguiente mensaje. Ej:

* => Valor = - (menos)

Cifrado +3 IZQ: ZTT*TZ\Z*TTT#TZ\€

Original + símbolos: VII*IV\V*III#V*IV\€

Resultado del cifrado: +3 IZQUIERDA +2 ARRIBA +1 IZQUIERDA INVERTIDO

El cifrado para saber como será el siguiente puede ser cifrado tan complejo como uno quiera. De manera que nunca quedaría expuesto y con usarla un par de veces ya nos acordaríamos mentalmente. En el mensaje habría mínimo dos cifrados diferentes.

¿Cómo van a saber que símbolo representa a izquierda, derecha, abajo, arriba e invertido?

¿Se puede cambiar el orden de los símbolos o cambiarlos por otros?

Sí. Basta con seguir un patrón preestablecido mediante el tiempo o numerología y sino, comunicarlo mediante el mismo mensaje cifrado más seguro.

Ej:

Según el tiempo: La 2ª quincena de cada mes el patrón del cifrado cambia de la siguiente manera:

izquierda => ª

derecha => !

arriba => "

abajo => ·

invertido => $

o

izquierda => @

derecha => \

arriba => €

abajo => #

invertido => ~

¿Puede un ordenador saber que faltan vocales/consonantes para descifrar un mensaje?

Otras preguntas

P: Si entra un topo ya tiene la chuleta y filtrará información.

R: Para eso basta con crear una plantilla paralela. Uno para los 100% fieles y otra para los nuevos. Los fieles tendrían a disposición las dos plantillas para comunicarse con los nuevos. Tampoco hay que enseñarle TODOS los símbolos al nuevo.

P: ¿Dónde es mejor guardar la chuleta?

R: Tenerla escrita en papel y escondida en casa o en casa de la abuela u otro lugar. Pero es importante NO tenerla en el ordenador ni en los móviles.

P: Con tanto secretismos no se les estaría tocando los narices a los de arriba?

R: Claro, de eso se trata. Que se rompan los cuernos y nos riamos de ellos en todo momento. Nos van a meter en la guandoca por escribir letras sin sentido?

P: ¿Por qué este modo de codificar y no otro?

R: Lo más importante porque no requiere de ningún software (aplicación) para codificar y descodificar. El creador de dicho software tiene la llave maestra para acceder a lo que codifiques y no precisamente son nuestros "amigos". Con tener la ESO o EGB ya pueden participar a codificar mensajes. Si nos cortan la luz nos podemos seguir comunicando en clave, por ello la importancia de tener la chuleta a mano o en la mente. La chuleta no tiene porque ser un folio o varias hojas, puede ser igual o más pequeño que el DNI y estar bien sintetizado.

P: ¿Sería bueno cambiar la plantilla?

R: Sí, cambiarla cada mes, bimensual o cuando se sospeche de algo fuera de lo común.

P: ¿Te pregunta tu hermana porque escribes raro?

R: Estás haciendo sopa de letras para tus amigos.

R: Para eso basta con crear una plantilla paralela. Uno para los 100% fieles y otra para los nuevos. Los fieles tendrían a disposición las dos plantillas para comunicarse con los nuevos. Tampoco hay que enseñarle TODOS los símbolos al nuevo.

P: ¿Dónde es mejor guardar la chuleta?

R: Tenerla escrita en papel y escondida en casa o en casa de la abuela u otro lugar. Pero es importante NO tenerla en el ordenador ni en los móviles.

P: Con tanto secretismos no se les estaría tocando los narices a los de arriba?

R: Claro, de eso se trata. Que se rompan los cuernos y nos riamos de ellos en todo momento. Nos van a meter en la guandoca por escribir letras sin sentido?

P: ¿Por qué este modo de codificar y no otro?

R: Lo más importante porque no requiere de ningún software (aplicación) para codificar y descodificar. El creador de dicho software tiene la llave maestra para acceder a lo que codifiques y no precisamente son nuestros "amigos". Con tener la ESO o EGB ya pueden participar a codificar mensajes. Si nos cortan la luz nos podemos seguir comunicando en clave, por ello la importancia de tener la chuleta a mano o en la mente. La chuleta no tiene porque ser un folio o varias hojas, puede ser igual o más pequeño que el DNI y estar bien sintetizado.

P: ¿Sería bueno cambiar la plantilla?

R: Sí, cambiarla cada mes, bimensual o cuando se sospeche de algo fuera de lo común.

P: ¿Te pregunta tu hermana porque escribes raro?

R: Estás haciendo sopa de letras para tus amigos.

Se editará el post para ir añadiendo mejoras, dudas, lo que sea para hacerlo más completo.

Última edición:

: gustosamente tus palabras.

: gustosamente tus palabras.