Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Nota: This feature may not be available in some browsers.

Estás usando un navegador desactualizado. Es posible que no muestre este u otros sitios web correctamente.

Debe actualizar o usar un navegador alternativo.

Debe actualizar o usar un navegador alternativo.

Última hora, comunicado de Tsunami Democràtic (traduzco)

- Autor del tema Justo Bueno

- Fecha de inicio

asiqué

::::……… ☞ El futuro será PACO ☜ ………::::

- Desde

- 27 Mar 2019

- Mensajes

- 23.213

- Reputación

- 56.765

no violencia los narices... lanzar acido a los mossos y cohetes pirotecnicos a los helicoptero es rezar a dios no? yo mandaba a agentes y militares de todo el pais a recentar la cabeza a los cdr y meterle un cohete por ojo ciego al Torrao, no me importaria ver ojos catalanes reventados y alguna que otra amputacion.Me parece un mensaje importante. Remarcar su mensaje en pro de la no violencia.

시켈 !

Lonchafinista.

- Desde

- 18 Feb 2010

- Mensajes

- 92.834

- Reputación

- 135.395

Es que el rey no manda. Si fuera Franco...Puedes esperar sentado, que un tipo sin carácter y pusilánime, haga eso.

allseeyingeye

Será en Octubre

- Desde

- 3 Dic 2007

- Mensajes

- 68.310

- Reputación

- 37.579

Guía de indicaciones para preservar los derechos fundamentales en Internet

no son x net. pero son este ecosistema soros siano GLOBALISTA

tambien hacen cosas buenas, pero claro, las facturas las paga quien la paga

el contuberno globalista de siempre.

los tienen comido un poco el tarro y les pagan, pos pa que mas

Guía de indicaciones para preservar los derechos fundamentales en Internet

# Alojamiento: privacidad y seguridad

La censura a sitios web por parte de un gobierno autoritario puede darse a otro nivel más profundo cuando en lugar de bloquear el acceso a la web a través de la red, se cierra la página ya sea interviniendo en los servidores o requisando el dominio. En este caso herramientas como Tor o una VPN no podrán ser de ninguna ayuda.

Para prevenir esta situación (o crear un mirror – copia de la misma web – en un alojamiento seguro si la web ya ha sido censurada), los ciudadanos que viven en estados autoritarios no deben alojar sus contenidos en un servidor dentro del territorio de su país. Es necesario buscar y escoger países donde el marco legal ofrezca garantías fuertes respecto a la libertad de expresión e información donde situar el hosting.

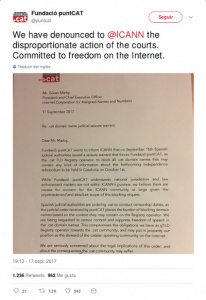

Tampoco deben registrar el dominio de su sitio web susceptible a ser censurado con Top Level Domains propios del país. Es más fácil para un gobierno intervenir en su TLD que en otros como .net, .eu o .is. Recientemente hemos vivido un desproporcionado ejemplo de ello, sin precedentes en la Unión Europea, aquí en Estado español con el TLD .cat:

Fundación Puntcat denuncia al ICANN la desproporcionada acción de las cortes asaltando su sede

Fundación Puntcat denuncia al ICANN la desproporcionada acción de las cortes asaltando su sede  Internet Society statement on Internet blocking measures in Catalonia, Spain

Internet Society statement on Internet blocking measures in Catalonia, Spain

Finalmente para proteger su privacidad y seguridad (para evitar spam, correos no deseados u otro tipo de acoso), deben optar por adquirir su dominio en servicios de registro que ofrezcan garantías fuertes de seguridad jurídica, por ejemplo Njalla.

Muchos registradores de dominios ofrecen la posibilidad de no publicar los datos del propietario y de gestionar ellos mismos las solicitudes que reciba, sean ellas peticiones de contacto de compradores, de particulares o de autoridades e instituciones. Este tipo de servicio es conocido como whois privado.

Se puede comprender la importancia de este requisito entrando por ejemplo en ICANN Lookup o en Información de Dominio (para dominios terminadas en .es) y buscando una web cualquiera.

Aparecerá un fichero en el que salen todos los datos. Si la persona propietaria del sitio web no ha utilizado un proveedor que se encargue de proteger su privacidad, se verá publicada – y cualquier persona desde donde sea podrá verlo – esta información:

REGISTRANT CONTACT

Name: NOMBRE Y APELLIDO (nótese que dar información inexacta o desactualizada es penado)

Organization: NOMBRE DE LA ORGANIZACIÓN, si la hay

Street: DIRECCIÓN (nótese que dar información inexacta o desactualizada es penado)

City: CIUDAD

State: ESTADO

Postal Code: CÓDIGO POSTAL

Phone: NÚMERO DE TELÉFONO COMPLETO (nótese que dar información inexacta o desactualizada es penado)

Email: EMAIL

Si el propietario ha tomado la medida funcional y habitual de que las peticiones sean gestionadas por el proveedor (ha optado por activar el servicio de whois privado) , los datos remiten al proveedor del servicio. El proveedor se encargará de comunicar al propietario si alguien le ha buscado o requerido por esa vía. Es importante que en el contrato el proveedor te asegure de los plazos en los que te comunica la información. Los proveedores más éticos y respetuosos de los derechos de sus usuarios suelen ofrecer unos plazos entre el requerimiento y la comunicación de tus datos a quienes los requieren si tú no has contestado.

No todos los dominios lo consienten ya que no todos los dominios son gestionados del mismo modo. Los dominios genéricos, los .com, .net, .biz, .org, etc… están gestionados por la ICANN – la Corporación de Internet para la Asignación de Nombres y Números, máximo organismo de la gobernanza de Internet, y es esta organización la que permite el uso de que los dominios puedan recurrir a la protección de Whois. Los dominios .es en cambio, están gestionados por Red.es y en estos dominios no se permite el poder ocultar los datos del registro de los usuarios que quieren adquirir de un dominio .es.

Los dominios .cat, gestionados por la Fundació puntCAT, tampoco ofrecen privacidad total de la identidad.

# Mensajería, VOIP, email e intercambio de archivos de forma privada y segura

La vigilancia masiva de lo que hacemos y decimos en Internet (y en todas las comunicaciones electrónicas) por parte de los gobiernos es una evidencia a partir de las revelaciones de Snowden. A continuación unos consejos para ayudar a defender la privacidad frente a estas prácticas mediante herramientas de cifrado.

Mensajería

Para proteger la privacidad de tus comunicaciones utiliza siempre aplicaciones de mensajería que dispongan de cifrado punta a punta por defecto. Recomendamos para ello el uso de Wire (descargar e instalar Wire para teléfonos Android o iPhone; PCs Linux, MacOS o Windows; o en naegador web), app de mensajería cifrada punta a punta cuyo uso es fácil e intuitivo. Es posible crear una cuenta en Wire sin necesidad de asociarla al teléfono móvil. Para hacerlo es necesario crear primero la cuenta en Wire desde el PC, proceso que no requiere el número de teléfono móvil, y luego instalar la app Wire en el dispositivo móvil y logearte en esa cuenta. Por esta y otras características Wire encabeza esta lista de aplicaciones recomendadas.

Otra alternativa segura es Signal (Android| iPhone), app de mensajería cifrada punta a punta recomendada por el mismo Snowden.

Entre otras aplicaciones populares de mensajería, también Whatsapp ha integrado el cifrado punta a punta en todas sus comunicaciones por defecto (a pesar de ello, Facebook ya ha compartido datos de sus usuarios entre Whatsapp y la red social, por ello Signal sigue siendo mejor opción). Telegram, dispone de opción de cifrado pero no está activa por defecto.

Es importante notar que aunque sean cifradas punta a punta, excepto en el caso de Wire si se ha creado una cuenta desde el PC como explicamos, las aplicaciones anteriores están asociadas al número de móvil del usuario. Así pues, aunque la comunicación sea cifrada (una tercera persona no puede ver el contenido) no es anónima y se conoce la identidad del emisor y receptor así como las horas y tiempos de conexión y geolocalización.

Video llamadas – VOIP

Se pueden realizar llamadas y video llamadas a través de Internet cifradas con Signal (y Whatsapp) a un contacto. MeetJitsi permite hacer videollamadas cifradas en grupo así como también Wire. Las llamadas y videollamadas a través de Skype, Hangouts u otras no protegen suficientemente la privacidad de tus comunicaciones.

Correo electrónico cifrado

En el caso del correo electrónico, es importante saber que todo email enviado y recibido puede ser leído (y de hecho es procesado) por los proovedores de servicio mail. Algunos de ellos, cuando requeridos por las autoridades, tienen escaso cuidado cuanto a la privacidad y seguridad jurídica de sus clientes/usuarios. Desaconsejamos en general el uso de servicios como gmail, yahoo, hotmail, etc. En todo caso, se ha de saber que enviar email sin cifrado es casi como enviar correo en sobre abierto. Una buena alternativa a estos servicios es Protonmail, que aplica automáticamente cifrado punta a punta a todos los correos electrónicos. Como resultado, los correos electrónicos cifrados no se pueden compartir con terceros. La versión gratuita tiene 2 GB de almacenamiento.

Sea cual sea el servidor de correo es possible proteger el derecho al secreto de la comunicación empleando el cifrado mediante PGP. Esto te permite proteger la privacidad de las comunicaciones y de los archivos enviados a través de correo electrónico. En esta guía de Security in a Box se explica como usar email con PGP en Linux | MacOS | Windows.

Nuevamente en este caso, la comunicación es cifrada en cuanto a contenido, pero no anónima.

¿Qué significa? Significa que aunque no indiquemos nuestro nombre, utilicemos una cuenta de correo electrónico en la que no aparece nuestra identidad o uno de usar y tirar, toda comunicación electrónica deja un rastro, la llamada dirección IP, que es una dirección única asignada a cada dispositivo en la red y que indica desde donde se ha efectuado una comunicación. Además el remitente , destinatario, y asunto del mensaje así como otros «metadatos» del correo no son cifrados e indican quien lo recibe, cuando y otros datos. Por esto, el único anonimato real posible para transferencia de archivos e información solo puede conseguirse a través de la red Tor, porque esta comunicación no se realiza de punto A a punto B sino que la conexión pasa por varios nodos intermedios dentro de la red Tor de los cuales ningún punto conoce a la vez el origen y destino. Evidentemente, acceder a nuestra cuenta ordinaria de gmail o cualquier red social a través de la red Tor desvela la identidad a pesar de ocultar la dirección IP.

OnionShare es una herramienta de código abierto que permite compartir de forma segura y anónima ficheros de cualquier tamaño. Funciona creando una URL temporal que apunta al archivo y que sólo es accesible a través de Tor. Aprende cómo funciona y cómo utilizarlo en la wiki.

Otro ejemplo sobre como entregar información de forma anónima y segura es el Buzón de Xnet para denuncia de corrupción, basado en Globaleaks y accesible a través de Tor.

# Bloqueo de aplicaciones de mensajería

Alternativas para comunicación privada y pública en caso de que se bloqueen las aplicaciones de mensajería tipo Signal o Whatsapp, y redes sociales. Como prevención ante posibles bloqueos u otras prácticas represivas siempre es aconsejable diversificar y disponer de varias aplicaciones alternativas.

FireChat: para Android y iPhone

FireChat permite es una aplicación de mensajería que permite la comunicación entre dispositivos y la publicación en foros públicos entre dispositivos cercanos a través de mesh-networks.

Esta es la aplicación que usaron los manifestantes de la revolución de los paraguas amarillos en Hong Kong cuando se bloquearon sus comunicaciones.

Descargar FireChat para Android o iPhone: https://www.opengarden.com/firechat.html

Cómo usar FireChat: https://www.opengarden.com/how-to.html

# Apagón de Internet

En el caso extremo de apagón en el que se corte totalmente la conexión a Internet, como pasa en situaciones de gran represión, existen aplicaciones que permiten la comunicación entre dispositivos móviles aún sin conexión.

Briar: para Android

Briar es una aplicación de mensajería de código abierto diseñada para activistas, periodistas y cualquier otra persona que necesite una forma segura, fácil y robusta de comunicarse. A diferencia de las herramientas de mensajería tradicionales como correo electrónico, Twitter o Telegram, Briar no se basa en un servidor central: los mensajes se sincronizan directamente vía p2p entre los dispositivos de los usuarios.

Si Internet está caído, Briar puede sincronizar los mensajes vía Bluetooth o Wi-Fi, manteniendo el flujo de información en caso de crisis. Los dispositivos tienen que poder conectar entre ellos por lo que la distancia máxima en el caso de Bluetooth es 70 metros aprox. o algo más en el caso del Wi-Fi dependiendo del alcance de este. En el caso de grupos o foros la sincronización p2p puede tener mayor alcance cuanto mayor el grupo.

Con conexión a Internet, Briar se sincroiniza a través de la red Tor, protegiendo a los usuarios de vigilancia.

Descarga Briar: https://briarproject.org/briar-1.1/

Manual de uso de Briar: Briar User Manual

# Más

Cómo se borran los metadatos de un documento: Cómo se borran los metadatos de un documento

Esta guía recoge una serie de indicaciones básicas para preservar tus derechos en Internet. Para mayor seguridad y privacidad en Internet consulta Security in a Box https://securityinabox.org/es.

El manual «Zen y el arte de que la tecnología trabaje para ti» para leer mas acerca de la creación y gestión de identidades en linea así como acerca de la construcción y mantenimiento de espacios seguros en linea y en la vida física: Manual Completo - Gender and Tech Resources

MyShadow (Mi Sombra Digital) para leer y aprender acerca de herramientas y metodologías para entender y modificar tu sombra digital: Home | Me and my Shadow

Finalmente en cuanto a logística básica, se recomienda salir de casa siempre con los dispositivos cargados y a poder ser con baterías externas para mayor autonomía.

Foto de portada de la campaña KeepItOn de Accessnow.

no son x net. pero son este ecosistema soros siano GLOBALISTA

tambien hacen cosas buenas, pero claro, las facturas las paga quien la paga

el contuberno globalista de siempre.

los tienen comido un poco el tarro y les pagan, pos pa que mas

Guía de indicaciones para preservar los derechos fundamentales en Internet

# Alojamiento: privacidad y seguridad

La censura a sitios web por parte de un gobierno autoritario puede darse a otro nivel más profundo cuando en lugar de bloquear el acceso a la web a través de la red, se cierra la página ya sea interviniendo en los servidores o requisando el dominio. En este caso herramientas como Tor o una VPN no podrán ser de ninguna ayuda.

Para prevenir esta situación (o crear un mirror – copia de la misma web – en un alojamiento seguro si la web ya ha sido censurada), los ciudadanos que viven en estados autoritarios no deben alojar sus contenidos en un servidor dentro del territorio de su país. Es necesario buscar y escoger países donde el marco legal ofrezca garantías fuertes respecto a la libertad de expresión e información donde situar el hosting.

Tampoco deben registrar el dominio de su sitio web susceptible a ser censurado con Top Level Domains propios del país. Es más fácil para un gobierno intervenir en su TLD que en otros como .net, .eu o .is. Recientemente hemos vivido un desproporcionado ejemplo de ello, sin precedentes en la Unión Europea, aquí en Estado español con el TLD .cat:

Fundación Puntcat denuncia al ICANN la desproporcionada acción de las cortes asaltando su sede

Fundación Puntcat denuncia al ICANN la desproporcionada acción de las cortes asaltando su sede  Internet Society statement on Internet blocking measures in Catalonia, Spain

Internet Society statement on Internet blocking measures in Catalonia, SpainFinalmente para proteger su privacidad y seguridad (para evitar spam, correos no deseados u otro tipo de acoso), deben optar por adquirir su dominio en servicios de registro que ofrezcan garantías fuertes de seguridad jurídica, por ejemplo Njalla.

Muchos registradores de dominios ofrecen la posibilidad de no publicar los datos del propietario y de gestionar ellos mismos las solicitudes que reciba, sean ellas peticiones de contacto de compradores, de particulares o de autoridades e instituciones. Este tipo de servicio es conocido como whois privado.

Se puede comprender la importancia de este requisito entrando por ejemplo en ICANN Lookup o en Información de Dominio (para dominios terminadas en .es) y buscando una web cualquiera.

Aparecerá un fichero en el que salen todos los datos. Si la persona propietaria del sitio web no ha utilizado un proveedor que se encargue de proteger su privacidad, se verá publicada – y cualquier persona desde donde sea podrá verlo – esta información:

REGISTRANT CONTACT

Name: NOMBRE Y APELLIDO (nótese que dar información inexacta o desactualizada es penado)

Organization: NOMBRE DE LA ORGANIZACIÓN, si la hay

Street: DIRECCIÓN (nótese que dar información inexacta o desactualizada es penado)

City: CIUDAD

State: ESTADO

Postal Code: CÓDIGO POSTAL

Phone: NÚMERO DE TELÉFONO COMPLETO (nótese que dar información inexacta o desactualizada es penado)

Email: EMAIL

Si el propietario ha tomado la medida funcional y habitual de que las peticiones sean gestionadas por el proveedor (ha optado por activar el servicio de whois privado) , los datos remiten al proveedor del servicio. El proveedor se encargará de comunicar al propietario si alguien le ha buscado o requerido por esa vía. Es importante que en el contrato el proveedor te asegure de los plazos en los que te comunica la información. Los proveedores más éticos y respetuosos de los derechos de sus usuarios suelen ofrecer unos plazos entre el requerimiento y la comunicación de tus datos a quienes los requieren si tú no has contestado.

No todos los dominios lo consienten ya que no todos los dominios son gestionados del mismo modo. Los dominios genéricos, los .com, .net, .biz, .org, etc… están gestionados por la ICANN – la Corporación de Internet para la Asignación de Nombres y Números, máximo organismo de la gobernanza de Internet, y es esta organización la que permite el uso de que los dominios puedan recurrir a la protección de Whois. Los dominios .es en cambio, están gestionados por Red.es y en estos dominios no se permite el poder ocultar los datos del registro de los usuarios que quieren adquirir de un dominio .es.

Los dominios .cat, gestionados por la Fundació puntCAT, tampoco ofrecen privacidad total de la identidad.

# Mensajería, VOIP, email e intercambio de archivos de forma privada y segura

La vigilancia masiva de lo que hacemos y decimos en Internet (y en todas las comunicaciones electrónicas) por parte de los gobiernos es una evidencia a partir de las revelaciones de Snowden. A continuación unos consejos para ayudar a defender la privacidad frente a estas prácticas mediante herramientas de cifrado.

Mensajería

Para proteger la privacidad de tus comunicaciones utiliza siempre aplicaciones de mensajería que dispongan de cifrado punta a punta por defecto. Recomendamos para ello el uso de Wire (descargar e instalar Wire para teléfonos Android o iPhone; PCs Linux, MacOS o Windows; o en naegador web), app de mensajería cifrada punta a punta cuyo uso es fácil e intuitivo. Es posible crear una cuenta en Wire sin necesidad de asociarla al teléfono móvil. Para hacerlo es necesario crear primero la cuenta en Wire desde el PC, proceso que no requiere el número de teléfono móvil, y luego instalar la app Wire en el dispositivo móvil y logearte en esa cuenta. Por esta y otras características Wire encabeza esta lista de aplicaciones recomendadas.

Otra alternativa segura es Signal (Android| iPhone), app de mensajería cifrada punta a punta recomendada por el mismo Snowden.

Entre otras aplicaciones populares de mensajería, también Whatsapp ha integrado el cifrado punta a punta en todas sus comunicaciones por defecto (a pesar de ello, Facebook ya ha compartido datos de sus usuarios entre Whatsapp y la red social, por ello Signal sigue siendo mejor opción). Telegram, dispone de opción de cifrado pero no está activa por defecto.

Es importante notar que aunque sean cifradas punta a punta, excepto en el caso de Wire si se ha creado una cuenta desde el PC como explicamos, las aplicaciones anteriores están asociadas al número de móvil del usuario. Así pues, aunque la comunicación sea cifrada (una tercera persona no puede ver el contenido) no es anónima y se conoce la identidad del emisor y receptor así como las horas y tiempos de conexión y geolocalización.

Video llamadas – VOIP

Se pueden realizar llamadas y video llamadas a través de Internet cifradas con Signal (y Whatsapp) a un contacto. MeetJitsi permite hacer videollamadas cifradas en grupo así como también Wire. Las llamadas y videollamadas a través de Skype, Hangouts u otras no protegen suficientemente la privacidad de tus comunicaciones.

Correo electrónico cifrado

En el caso del correo electrónico, es importante saber que todo email enviado y recibido puede ser leído (y de hecho es procesado) por los proovedores de servicio mail. Algunos de ellos, cuando requeridos por las autoridades, tienen escaso cuidado cuanto a la privacidad y seguridad jurídica de sus clientes/usuarios. Desaconsejamos en general el uso de servicios como gmail, yahoo, hotmail, etc. En todo caso, se ha de saber que enviar email sin cifrado es casi como enviar correo en sobre abierto. Una buena alternativa a estos servicios es Protonmail, que aplica automáticamente cifrado punta a punta a todos los correos electrónicos. Como resultado, los correos electrónicos cifrados no se pueden compartir con terceros. La versión gratuita tiene 2 GB de almacenamiento.

Sea cual sea el servidor de correo es possible proteger el derecho al secreto de la comunicación empleando el cifrado mediante PGP. Esto te permite proteger la privacidad de las comunicaciones y de los archivos enviados a través de correo electrónico. En esta guía de Security in a Box se explica como usar email con PGP en Linux | MacOS | Windows.

Nuevamente en este caso, la comunicación es cifrada en cuanto a contenido, pero no anónima.

¿Qué significa? Significa que aunque no indiquemos nuestro nombre, utilicemos una cuenta de correo electrónico en la que no aparece nuestra identidad o uno de usar y tirar, toda comunicación electrónica deja un rastro, la llamada dirección IP, que es una dirección única asignada a cada dispositivo en la red y que indica desde donde se ha efectuado una comunicación. Además el remitente , destinatario, y asunto del mensaje así como otros «metadatos» del correo no son cifrados e indican quien lo recibe, cuando y otros datos. Por esto, el único anonimato real posible para transferencia de archivos e información solo puede conseguirse a través de la red Tor, porque esta comunicación no se realiza de punto A a punto B sino que la conexión pasa por varios nodos intermedios dentro de la red Tor de los cuales ningún punto conoce a la vez el origen y destino. Evidentemente, acceder a nuestra cuenta ordinaria de gmail o cualquier red social a través de la red Tor desvela la identidad a pesar de ocultar la dirección IP.

OnionShare es una herramienta de código abierto que permite compartir de forma segura y anónima ficheros de cualquier tamaño. Funciona creando una URL temporal que apunta al archivo y que sólo es accesible a través de Tor. Aprende cómo funciona y cómo utilizarlo en la wiki.

Otro ejemplo sobre como entregar información de forma anónima y segura es el Buzón de Xnet para denuncia de corrupción, basado en Globaleaks y accesible a través de Tor.

# Bloqueo de aplicaciones de mensajería

Alternativas para comunicación privada y pública en caso de que se bloqueen las aplicaciones de mensajería tipo Signal o Whatsapp, y redes sociales. Como prevención ante posibles bloqueos u otras prácticas represivas siempre es aconsejable diversificar y disponer de varias aplicaciones alternativas.

FireChat: para Android y iPhone

FireChat permite es una aplicación de mensajería que permite la comunicación entre dispositivos y la publicación en foros públicos entre dispositivos cercanos a través de mesh-networks.

- Salas públicas: tipo #SalaPublica1, son chats abiertos en los que todos los mensajes llegan a todos los participantes del chat. Todos los mensajes son públicos y no cifrados. Los mismos creadores de FireChat recomiendan no usar datos personales y tener precaución con la información personal que se comparte en los chats públicos.

- Mensajes privados: Los mensajes privados son cifrados y solo pueden ser vistos por el emisor y los receptores, que pueden ser uno o varios.

Esta es la aplicación que usaron los manifestantes de la revolución de los paraguas amarillos en Hong Kong cuando se bloquearon sus comunicaciones.

Descargar FireChat para Android o iPhone: https://www.opengarden.com/firechat.html

Cómo usar FireChat: https://www.opengarden.com/how-to.html

# Apagón de Internet

En el caso extremo de apagón en el que se corte totalmente la conexión a Internet, como pasa en situaciones de gran represión, existen aplicaciones que permiten la comunicación entre dispositivos móviles aún sin conexión.

Briar: para Android

Briar es una aplicación de mensajería de código abierto diseñada para activistas, periodistas y cualquier otra persona que necesite una forma segura, fácil y robusta de comunicarse. A diferencia de las herramientas de mensajería tradicionales como correo electrónico, Twitter o Telegram, Briar no se basa en un servidor central: los mensajes se sincronizan directamente vía p2p entre los dispositivos de los usuarios.

Si Internet está caído, Briar puede sincronizar los mensajes vía Bluetooth o Wi-Fi, manteniendo el flujo de información en caso de crisis. Los dispositivos tienen que poder conectar entre ellos por lo que la distancia máxima en el caso de Bluetooth es 70 metros aprox. o algo más en el caso del Wi-Fi dependiendo del alcance de este. En el caso de grupos o foros la sincronización p2p puede tener mayor alcance cuanto mayor el grupo.

Con conexión a Internet, Briar se sincroiniza a través de la red Tor, protegiendo a los usuarios de vigilancia.

Descarga Briar: https://briarproject.org/briar-1.1/

Manual de uso de Briar: Briar User Manual

# Más

Cómo se borran los metadatos de un documento: Cómo se borran los metadatos de un documento

Esta guía recoge una serie de indicaciones básicas para preservar tus derechos en Internet. Para mayor seguridad y privacidad en Internet consulta Security in a Box https://securityinabox.org/es.

El manual «Zen y el arte de que la tecnología trabaje para ti» para leer mas acerca de la creación y gestión de identidades en linea así como acerca de la construcción y mantenimiento de espacios seguros en linea y en la vida física: Manual Completo - Gender and Tech Resources

MyShadow (Mi Sombra Digital) para leer y aprender acerca de herramientas y metodologías para entender y modificar tu sombra digital: Home | Me and my Shadow

Finalmente en cuanto a logística básica, se recomienda salir de casa siempre con los dispositivos cargados y a poder ser con baterías externas para mayor autonomía.

Foto de portada de la campaña KeepItOn de Accessnow.

Feriri88

Madmaxista

- Desde

- 23 Feb 2019

- Mensajes

- 20.725

- Reputación

- 68.022

Puedes esperar sentado, que un tipo sin carácter y pusilánime, haga eso.

Pues el sin caracter ya lo hizo el 3 de octubre mientras el gobierno de Mariano estaba en panico

allseeyingeye

Será en Octubre

- Desde

- 3 Dic 2007

- Mensajes

- 68.310

- Reputación

- 37.579

esto es una vision de conjunto de

UNA PARTE SOLO

DE LA RED SOROSIANA ACADEMICO (NIVE PALILLERO) DEL GLOBALISMO SOROSIANO ...DEL CUAL LOS DE LA APP ANDAN CERCA

POR AHI SALEN EN EL NUMERO 8 DE SUPER AMIGIS @CUPNACIONAL

por que es que estan todos en el mismo concepto sorosiano

Democracia en red. Método, i+d político | Xnet - Internet, derechos y democracia en la era digital

Y tambien que conste que otras veces he ponido su trabajo aqui tambien por otras cosas, por que me parece super util (excepto cuando se dedican a la promocion del globalismo NWO a cascoporro xD )

Democracia en red, nuevos prototipos de autoorganización ciudadana basados en el pragmatismo.

Método I+D político para conseguir una democracia del S.XXI.

# Transparencia

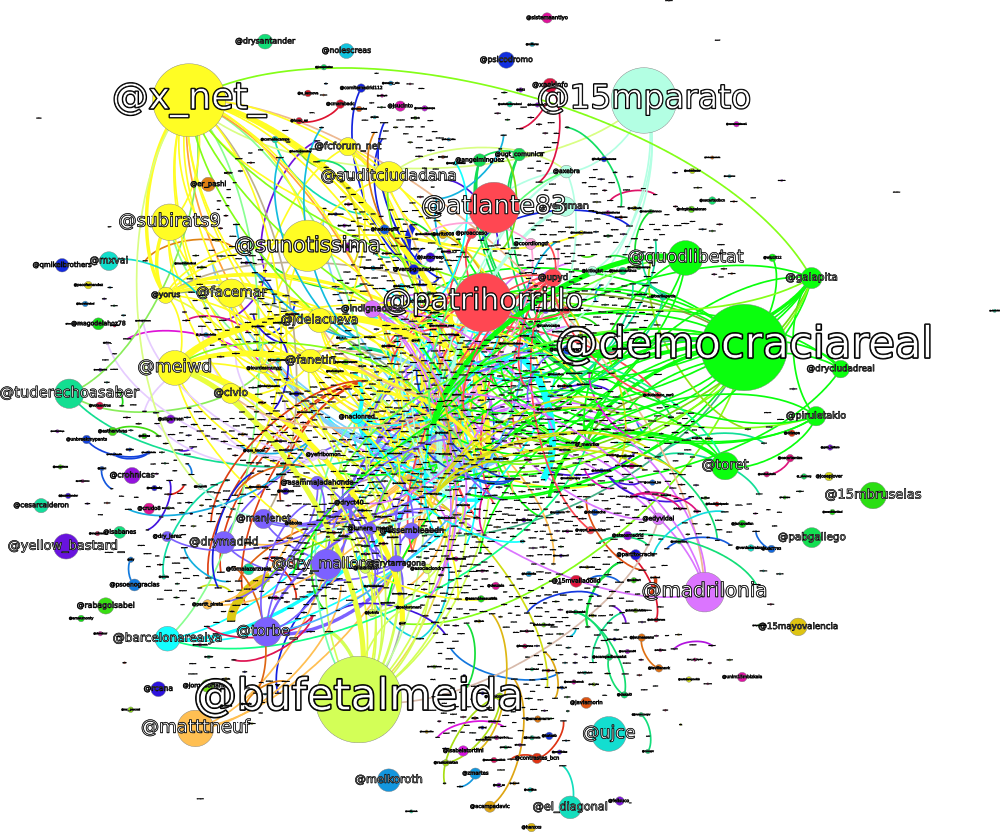

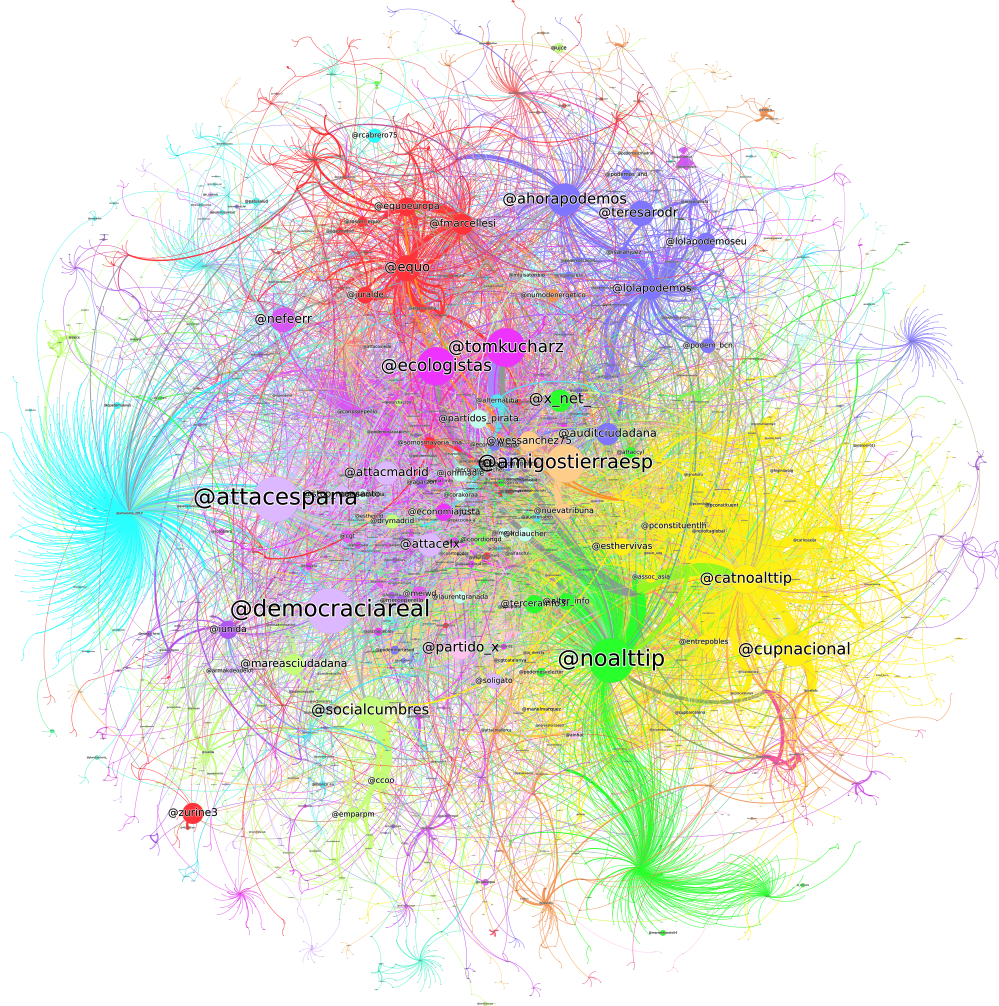

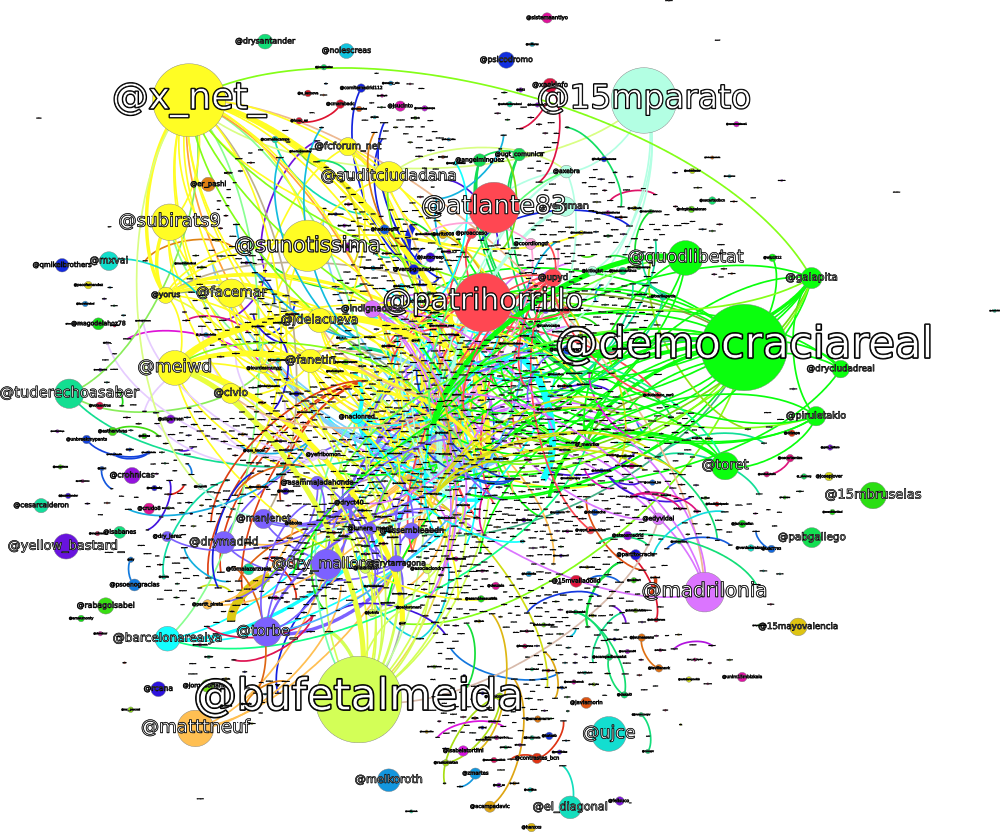

Principales nodos e interacciones en las campañas «#SpanishTransparencyFail» & «#TransparenciaRealYA» en 2012

Presencia e influencia en las redes en las campañas «#SpanishTransparencyFail» & «#TransparenciaRealYA» en 2012

# NOalTTIP

Xnet impulsa y pone a disposición del común la cuenta NOalTTIP en twitter para coordinar los días de acción contra el TTIP y acciones de la campaña en redes.

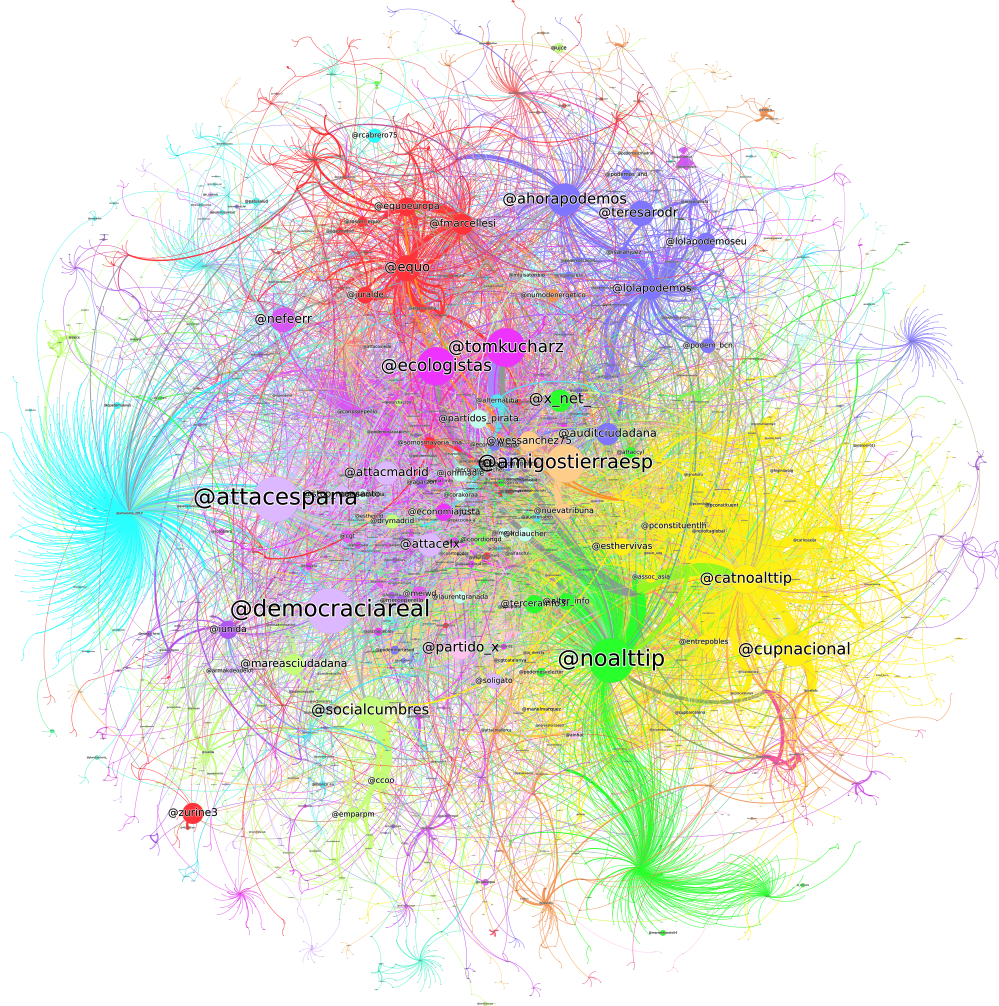

Principales nodos e interacciones en redes sobre el tema «#NOalTTIP» en 2014 y 2015

Presencia e influencia en las redes sobre el tema «#NOalTTIP» en 2014 y 2015

UNA PARTE SOLO

DE LA RED SOROSIANA ACADEMICO (NIVE PALILLERO) DEL GLOBALISMO SOROSIANO ...DEL CUAL LOS DE LA APP ANDAN CERCA

POR AHI SALEN EN EL NUMERO 8 DE SUPER AMIGIS @CUPNACIONAL

por que es que estan todos en el mismo concepto sorosiano

Democracia en red. Método, i+d político | Xnet - Internet, derechos y democracia en la era digital

Y tambien que conste que otras veces he ponido su trabajo aqui tambien por otras cosas, por que me parece super util (excepto cuando se dedican a la promocion del globalismo NWO a cascoporro xD )

Democracia en red, nuevos prototipos de autoorganización ciudadana basados en el pragmatismo.

Método I+D político para conseguir una democracia del S.XXI.

# Transparencia

Principales nodos e interacciones en las campañas «#SpanishTransparencyFail» & «#TransparenciaRealYA» en 2012

Presencia e influencia en las redes en las campañas «#SpanishTransparencyFail» & «#TransparenciaRealYA» en 2012

| Impulsores | ||

|---|---|---|

| 1 | @bufetalmeida | 549 |

| 2 | @democraciareal | 538 |

| 3 | @x_net_ | 267 |

| 4 | @15mparato | 201 |

| 5 | @patrihorrillo | 155 |

| 6 | @sunotissima | 116 |

| 7 | @atlante83 | 114 |

| 8 | @madrilonia | 71 |

| 9 | @matttneuf | 61 |

| 10 | @subirats9 | 61 |

| 11 | @quodlibetat | 56 |

| 12 | @meiwd | 56 |

| 13 | @ujce | 56 |

| 14 | @auditciudadana | 45 |

| 15 | @dry_mallorca | 44 |

| 16 | @tuderechoasaber | 42 |

| 17 | @torbe_ | 41 |

| 18 | @facemar | 40 |

| 19 | @toret | 38 |

| 20 | @15mbruselas | 36 |

| Referents | ||

|---|---|---|

| 1 | @democraciareal | 0,020971302 |

| 2 | @bufetalmeida | 0,01986755 |

| 3 | @x_net_ | 0,01655629 |

| 4 | @nacionred | 0,01655629 |

| 5 | @upyd | 0,013245033 |

| 6 | @eldiarioes | 0,008830022 |

| 7 | @patrihorrillo | 0,008830022 |

| 8 | @avaaz | 0,0077262693 |

| 9 | @axebra | 0,0077262693 |

| 10 | @MarianoRajoy | 0,0077262693 |

| 11 | @access_info | 0,0077262693 |

| 12 | @subirats9 | 0,0077262693 |

| 13 | @spiegelonline | 0,0066225166 |

| 14 | @energiareal | 0,0066225166 |

| 15 | @barcelonarealya | 0,0066225166 |

| 16 | @jdelacueva | 0,0066225166 |

| 17 | @dcabo | 0,005518764 |

| 18 | @manjenet | 0,005518764 |

| 19 | @portdebarcelona | 0,005518764 |

| 20 | @madrilonia | 0,005518764 |

# NOalTTIP

Xnet impulsa y pone a disposición del común la cuenta NOalTTIP en twitter para coordinar los días de acción contra el TTIP y acciones de la campaña en redes.

Principales nodos e interacciones en redes sobre el tema «#NOalTTIP» en 2014 y 2015

Presencia e influencia en las redes sobre el tema «#NOalTTIP» en 2014 y 2015

| Impulsores | ||

|---|---|---|

| 1 | @democraciareal | 6378 |

| 2 | @attacespana | 6157 |

| 3 | @noalttip | 5156 |

| 4 | @tomkucharz | 3169 |

| 5 | @amigostierraesp | 3049 |

| 6 | @ecologistas | 3034 |

| 7 | @ahorapodemos | 2017 |

| 8 | @cupnacional | 1970 |

| 9 | @catnoalttip | 1555 |

| 10 | @socialcumbres | 1541 |

| 11 | @equo | 1268 |

| 12 |

bolsayladrillo

Madmaxista

no hay que mandar a ni un solo policía, si, si, tal cual

declarar estado de seguridad nacional, anulación de la autonomía, centralizaba educación, medios de comunicación, seguridad (toda, mossos, cárceles, etc), y sobre todo cuentas, lo que mueve todo.

que hagan lo que quieran durante una semana, a la semana empezar a hacer cumplir la ley

enviar el ejército y todos los servicios especiales para asegurar el control de lo centralizado, nada de palos sin provocación grave previa, solo fuerza para responder y hacer cumplir la ley, bien grabado todo

limpiar de indepes las instituciones y cerrar el grifo totalmente

todo responsable directo o indirecto a la guandoca o suspendido de funciones, o inhabilitado para cargo público ni funcionario

mucho humo en un mes, al segundo poco, en un año fin

declarar estado de seguridad nacional, anulación de la autonomía, centralizaba educación, medios de comunicación, seguridad (toda, mossos, cárceles, etc), y sobre todo cuentas, lo que mueve todo.

que hagan lo que quieran durante una semana, a la semana empezar a hacer cumplir la ley

enviar el ejército y todos los servicios especiales para asegurar el control de lo centralizado, nada de palos sin provocación grave previa, solo fuerza para responder y hacer cumplir la ley, bien grabado todo

limpiar de indepes las instituciones y cerrar el grifo totalmente

todo responsable directo o indirecto a la guandoca o suspendido de funciones, o inhabilitado para cargo público ni funcionario

mucho humo en un mes, al segundo poco, en un año fin

Última edición:

Feriri88

Madmaxista

- Desde

- 23 Feb 2019

- Mensajes

- 20.725

- Reputación

- 68.022

Los fulastres de publico NO cuentan que a su llegada a Marsella, Paris o Londres, grandes multitudes salian a recibir al llamado rey caballero, recordado en toda Europa por ser neutral en la guerra mundial y poner con su dinero una oficina de refugiados y prisioneros apartidista dentro del palacio real a donde llegaban miles de cartas debtoda europa preguntando por prisioneros o desplazados. Este fue uno de los primeros actos de ayuda internacional de la historia.

Mentira? Video del 14 de abril de 1931 con don Alfonso saliendo de Marsella a Paris. Nada mejor que la imagen.

Esto era buen rey, manchado por decadas de mentiras republicanas y franquistas

El montaje es de la british pathe que se ofrecia en los cines a modo de nodo.

En la republicana Francia todos vitoreando al Borbón como lo llama con despecio los rojazos de publico. En cada ciudad a la que llegaba las estaciones se llenaban de gente aplaudiendo al buen rey Alfonso que ese pueblo loco habia exiliado. Se paso un exilio dorado dicen. Invitado por todos. Cacerias en Alemania, cenas en la costa azul... le invitaban. Claro. En toda europa se le queria. Ya desde joven, cuando se le intento dar de baja de la suscripción de la vida con una bomba en Paris en 1904 y en su boda en 1906. El pobre rey siempre amenazado por la fruta ultra izquierda. Y como Borbón, un tio simpatico.

Se cuenta la anecdota que cuando nacio Don Juan Carlos en el hospital americano de Roma, su padre el conde de Barcelona llego tarde. Cuando llego y pregunto si era un niño Alfonso XIII le dijo que si y le enseño un niño neցro que habia cogido de una de las salas de maternidad como broma

Juan, este es tu hijo

Casi se desmaya

Un tio campechano, bromista, gracioso, con don de gentes. Como shishi no le invitarian a media Europa. Todo el mundo queria tenerlo en sus fiestas. Mientras España llena de políticos republicanos a cada xual mas inutil, ladrón y traidor

Por cierto. Nunca fue cliente. Buscaba cariño mas que sesso. Sus relaciones fueron largas no de una noche, con grandes damas que se mantenian solas. Como Carmen Ruiz jovenlandesagas, progenitora de Leandro y su hermana. Actriz de las buenas. Señora elegante. fruta? Vuestra progenitora. Alfonso XIII siempre se ocupo de todos sus bastardos. En su testamento les dejo dinero. Otro en esa epoca jamas lo hubiera hecho. Pudo tener errores como rey, pero siempre fue una buena persona. Raro, en este pais de me gusta la fruta. Un caballero.

Don Leandro por ejemplo siempre esrudio en buenos colegios pagados con la herencia de su padre y aun recuerda muy de niño la figura de un señor espigado que venia de vez en cuando al chalet de su progenitora en Arturo Soria a pasar algun rato algunas tardes. Era su augusto padre, Alfonso de Borbón y Habsburgo-Lorena.

No solo les daba dinero, tambien los queria.

Fue un señor

Última edición:

allseeyingeye

Será en Octubre

- Desde

- 3 Dic 2007

- Mensajes

- 68.310

- Reputación

- 37.579

SOFT PAGUAR

Y NOOPOLITIK

ES LA ESPERANZA DE LOS GLOBALISTAS

Y OJO QUE EL OBJETIVO FINA NO ES "LA REPUBLICA CATALANA"

SI NO "NACIONES SIN ESTADO", O CON ESTADOS DEBILES DE BOQUILLA

Agenda 2030 And The “New Economic World Order” – Coming This Year? | The Sleuth Journal

y con los sucios humanos recluidos en Ciudades Estado Paco Mierder

que solo puedan andar por "corredores"

ES QUE ES ALUCINANTE EL TRABAJO PREVIO QUE HAN IDO HACIENDO LOS GLOBALISTAS

PARA TRATAR DE CREAR UNA REALIDAD PARALELA

INFLADA DESDE LO VIRTUAL

TELEVISIVO

"ACADEMICO"

Y "CULTURAL"

pero en el peor de los sentidos

por que es la cosa mas sencilla

creer controlar la realidad "INVENTANDOLA" con FICCIONES

again

and again

QUE ES PRECISAMENTE A LO QUE PARECE QUE QUIERE PONERSE FIN DE UNA VEZ

DE HECHO YO HE VISTO TEXTOS ACADEMICOS PACO MIERDER, DONDE PERFECTAMENTE LO SABEN, QUE TODO ES FICTICIO

AQUI LAS platanoDAS DE LOS INDEPENDENTISTAS PUBLICANDO BAJO ESTE PRISMA

RESUMEN:

LITERALMENTE ESPERAN LA FICCION

MODIFIQUE LA REALIDAD

(PDF) From realpolitik to noopolitik: The public relations of (stateless) nations in an information age

850 × 11

850 × 11

638 × 479

60

The Catalan government is using cypherpunk techniques with voter data

Josep M Sobrepere Profitós

Sep 23, 2017 · 5 min read

As you may know, there is an ongoing struggle in Catalonia for self-determination. The Catalan government is planning to hold a referendum on independence on October 1st 2017. The Spanish government, on the other hand, is determined to prevent this referendum because they consider it illegal. As a result, it has taken the amowing measures to thwart the vote: it has censored websites, seized millions of ballot papers, used military police to intercept mail with information on where voters can cast their vote, put people in jail, etc.

However, in this post rather than focusing on politics, I want to highlight how the Catalan government is using a rather unorthodox but interesting method to inform its citizens on where to go to vote. I will walk through the information the voter needs to provide, how it is handled in order to give back the relevant data to the voter and the pros and cons of that method.

What data is requested from users?

The Catalan Government launched a website so that voters could check where to cast their vote on October 1st. In that website the user is asked to enter the amowing information:

After the user enters this data an async request takes place, and when it finishes, if there is a match the user is provided with the information about where they should vote.

Pretty standard stuff, right? However, there is one important detail: the data entered by the user never leaves the browser. The request that takes place when the user hits the submit button is a fetch request that looks like this:

https://onvotar.garantiespelreferendum.com/db/XX/XX.db

Where X is a hexadecimal digit. The response contains between 70 and 100 lines of what it seems to be encrypted records.

Is the database being exposed?

I admit that when I first saw that I freaked out a little. It seemed pretty obvious that the whole database was being exposed in little chunks. And yep, I looked at the JS code and that’s exactly what is happening. There are 65,536(0x0000 to 0xFFFF) different DB chunks publicly accessible to anyone.

My concern was whether a user would be able to decrypt just their data or the whole database. As I dug into the code I realized that in fact things are not as bad as they initially looked. On the contrary, this is what actually happens when the user hits the submit button:

My hypothesis is they did this for two reasons:

Lets see:

First off, even if a malicious user is able to “decrypt” the whole DB the only info that they could obtain would be the last 6 characters of the national ID, with a DOB and a postal code. I’m having a hard time coming up with possible malicious uses of that information. There are no names, no addresses, no social insurance numbers, etc.

The only data that’s a bit sensitive is the national ID number and the first 3 digits are trimmed. So, if a malicious user could get a hold of a few records using a brute-force attack they wouldn’t get much. It’s worth pointing out that case, because the last digit of the National Id is a letter that gets computed using the mod(23) of the numbers. So, the attacker would be able to narrow it down to a list of ~43 possible candidates, rather than a thousand.

What would it take to “decrypt” all that data?

What if an attacker wants to get a hold of all, or most of that data, using a brute-force attack? How many samples would they need to run it against?

Of course, it would be possible to try brute-force attacks for the “low hanging fruit”: postal codes with higher population while narrowing down the age ranges between 30–50. So, yep, it’s possible to get a hold of a few records. Although, it is probably not very useful.

Why am I publishing this?

Mainly because I think that this is interesting and I would like to know your opinions on this method.

Full disclosure: I’m not a nationalist, but I’m pro-independence. I would like for the referendum to take place, but I do value privacy and security. So, for me ensuring that this method is safe is paramount.

Y NOOPOLITIK

ES LA ESPERANZA DE LOS GLOBALISTAS

Y OJO QUE EL OBJETIVO FINA NO ES "LA REPUBLICA CATALANA"

SI NO "NACIONES SIN ESTADO", O CON ESTADOS DEBILES DE BOQUILLA

Agenda 2030 And The “New Economic World Order” – Coming This Year? | The Sleuth Journal

y con los sucios humanos recluidos en Ciudades Estado Paco Mierder

que solo puedan andar por "corredores"

ES QUE ES ALUCINANTE EL TRABAJO PREVIO QUE HAN IDO HACIENDO LOS GLOBALISTAS

PARA TRATAR DE CREAR UNA REALIDAD PARALELA

INFLADA DESDE LO VIRTUAL

TELEVISIVO

"ACADEMICO"

Y "CULTURAL"

pero en el peor de los sentidos

por que es la cosa mas sencilla

creer controlar la realidad "INVENTANDOLA" con FICCIONES

again

and again

QUE ES PRECISAMENTE A LO QUE PARECE QUE QUIERE PONERSE FIN DE UNA VEZ

DE HECHO YO HE VISTO TEXTOS ACADEMICOS PACO MIERDER, DONDE PERFECTAMENTE LO SABEN, QUE TODO ES FICTICIO

AQUI LAS platanoDAS DE LOS INDEPENDENTISTAS PUBLICANDO BAJO ESTE PRISMA

RESUMEN:

LITERALMENTE ESPERAN LA FICCION

MODIFIQUE LA REALIDAD

(PDF) From realpolitik to noopolitik: The public relations of (stateless) nations in an information age

850 × 11

850 × 11

638 × 479

60

The Catalan government is using cypherpunk techniques with voter data

Josep M Sobrepere Profitós

Sep 23, 2017 · 5 min read

As you may know, there is an ongoing struggle in Catalonia for self-determination. The Catalan government is planning to hold a referendum on independence on October 1st 2017. The Spanish government, on the other hand, is determined to prevent this referendum because they consider it illegal. As a result, it has taken the amowing measures to thwart the vote: it has censored websites, seized millions of ballot papers, used military police to intercept mail with information on where voters can cast their vote, put people in jail, etc.

However, in this post rather than focusing on politics, I want to highlight how the Catalan government is using a rather unorthodox but interesting method to inform its citizens on where to go to vote. I will walk through the information the voter needs to provide, how it is handled in order to give back the relevant data to the voter and the pros and cons of that method.

What data is requested from users?

The Catalan Government launched a website so that voters could check where to cast their vote on October 1st. In that website the user is asked to enter the amowing information:

- National ID number (DNI)

- Date of Birth (DOB)

- Postal Code

After the user enters this data an async request takes place, and when it finishes, if there is a match the user is provided with the information about where they should vote.

Pretty standard stuff, right? However, there is one important detail: the data entered by the user never leaves the browser. The request that takes place when the user hits the submit button is a fetch request that looks like this:

https://onvotar.garantiespelreferendum.com/db/XX/XX.db

Where X is a hexadecimal digit. The response contains between 70 and 100 lines of what it seems to be encrypted records.

Is the database being exposed?

I admit that when I first saw that I freaked out a little. It seemed pretty obvious that the whole database was being exposed in little chunks. And yep, I looked at the JS code and that’s exactly what is happening. There are 65,536(0x0000 to 0xFFFF) different DB chunks publicly accessible to anyone.

My concern was whether a user would be able to decrypt just their data or the whole database. As I dug into the code I realized that in fact things are not as bad as they initially looked. On the contrary, this is what actually happens when the user hits the submit button:

- The first 3 characters of the national ID number are trimmed. They are not used at all.

- The trimmed ID number gets concatenated with the DOB and the postal code.

- A SHA256 hash gets applied to that key 1715 times. Lets call the result of that hash loop $HASH1.

- Another SHA256 hash gets applied to $HASH1. Lets refer to the result of this as $HASH2.

- Both $HASH1 and $HASH2 are a string of 64 hexadecimal characters.

- The first 4 characters of $HASH2 are used to determine the chunk of the DB that needs to be fetched. (e.g: d4f3-> https://onvotar.garantiespelreferendum.com/db/d4/f3.db)

- The next 60 characters of $HASH2 are used to find the record that contains the data that’s relevant to the user. If the first 60 characters of one of the lines of the response matches with the last 60 characters of $HASH2, that line is the one that contains the voting data for that user.

- If there is a match, what comes after the first 60 characters is decrypted using $HASH1 as the password. The result is the voting place info of that user.

My hypothesis is they did this for two reasons:

- Avoiding censorship. Once those DB chunks are public it’s almost impossible to prevent people from knowing where they are supposed to go to vote. As long as you have a way to make those files accessible, any website that’s able to serve static content can be used for that purpose (i.e. IPFS).

- Preventing DDOS attacks by having the client do all the heavy lifting (computing hashes and decrypt). The server only has to be able to serve static files efficiently.

Lets see:

First off, even if a malicious user is able to “decrypt” the whole DB the only info that they could obtain would be the last 6 characters of the national ID, with a DOB and a postal code. I’m having a hard time coming up with possible malicious uses of that information. There are no names, no addresses, no social insurance numbers, etc.

The only data that’s a bit sensitive is the national ID number and the first 3 digits are trimmed. So, if a malicious user could get a hold of a few records using a brute-force attack they wouldn’t get much. It’s worth pointing out that case, because the last digit of the National Id is a letter that gets computed using the mod(23) of the numbers. So, the attacker would be able to narrow it down to a list of ~43 possible candidates, rather than a thousand.

What would it take to “decrypt” all that data?

What if an attacker wants to get a hold of all, or most of that data, using a brute-force attack? How many samples would they need to run it against?

- 5 numbers of the national ID = 100000

- One letter of the national ID = 23

- Postal Codes: I’ve checked and in Catalonia there are 1146 different postal codes.

- Date of Birth: A voter must be at least 18 years old on October 1st 2017. Let’s say the attacker wants to target everyone that’s between the ages of 18 and 75: (75 – 18) * 365 = ~20,805

Of course, it would be possible to try brute-force attacks for the “low hanging fruit”: postal codes with higher population while narrowing down the age ranges between 30–50. So, yep, it’s possible to get a hold of a few records. Although, it is probably not very useful.

Why am I publishing this?

Mainly because I think that this is interesting and I would like to know your opinions on this method.

Full disclosure: I’m not a nationalist, but I’m pro-independence. I would like for the referendum to take place, but I do value privacy and security. So, for me ensuring that this method is safe is paramount.

Adjuntos

Última edición:

Eremita

Eminencia Reverendísima

- Desde

- 27 Nov 2008

- Mensajes

- 20.107

- Reputación

- 32.997

Me estás diciendo que basta con apagar las antenas de telefonía móvil de cuatro barrios de Barcelona para dejar a la sarama separrata sin el General app?La próxima acción se anunciará cuando seamos miles de gotas conectadas con la App.

La segunda prioridad, es que la App esté instalada y validada en el máximo número posible de teléfonos. La aplicación nos permitirá actuar con mucha más precisión y eficacia en el largo camino de la desobediencia civil no violenta que empieza. Para validarla, buscad personas que tengan los códigos QR. Están mucho más cerca de lo que pensáis; puede ser la vecina, el panadero o un familiar.

Eremita

Eminencia Reverendísima

- Desde

- 27 Nov 2008

- Mensajes

- 20.107

- Reputación

- 32.997

Y creo que esta vez si sale, no va a ser solo para decir lo de "deslealtad intolerable" y poco mas, creo que va a ser para dar ostras como panes.

Es una intuición

No me extrañaría que el prusess sea su 23F, pero vamos, de un Borbón no espero gran cosa.

Similar threads

- Respuestas

- 6

- Visitas

- 682

- Respuestas

- 4

- Visitas

- 193

- Respuestas

- 5

- Visitas

- 235

- Respuestas

- 28

- Visitas

- 2K

Compartir: